Российские средства защиты информации: ViPNet

Продолжаем серию материалов об импортозамещении средств защиты информации. В рамках серии подробно рассматриваем и рассказываем об эксплуатации российских СЗИ, которые используем для выполнения требований 152-ФЗ в защищённом облаке Safe Cloud 152-ФЗ.

ViPNet — комплекс решений для защиты информации в разных сценариях. Сегодня поговорим о:

1. Программно-аппаратном комплексе ViPNet Coordinator;

2. Программном комлексе ViPnet Administrator;

3. Программном комплексе ViPNet Client 4.

ViPNet Coordinator VA 4

Шлюз безопасности в виртуальном исполнении для безопасной передачи данных между сегментами сети ViPNet, а также фильтрации IP-трафика.

Сертификаты соответствия:

- ФСБ России № СФ/124-4138;

- ФСТЭК России № 3692 — межсетевой экран соответствует требованиям по 4 уровню доверия.

Возможности

VPN

VPN-шлюз сетевого уровня (L3 VPN), VPN-шлюз канального уровня (L2OverIP VPN), сервер IP-адресов, маршрутизатор VPN-пакетов, маскирование структуры трафика за счет инкапсуляции в UDP, TCP.

Межсетевой экран

Межсетевой экран с контролем состояния сессий, раздельная настройка фильтрации для открытого и шифруемого IP-трафика, NAT/PAT, антиспуфинг.

Прокси-сервер

Поддержка протокола HTTP, работа в «прозрачном» режиме, кэширование данных, фильтрация содержимого трафика, проверка трафика сторонним антивирусом по протоколу ICAP.

Отказоустойчивость и резервирование

- Отказоустойчивый кластер высокой доступности по схеме «активный/пассивный» с временем переключения между элементами до 1 секунды.

- Поддержка синхронизации таблицы соединений между элементами кластера.

- Резервирование сетевых интерфейсов как на уровне гипервизора, так и на уровне отдельных виртуальных машин.

- Легкое восстановление конфигурации с помощью штатных средств гипервизора — резервных копий и снапшотов.

Сетевые функции

- Резервирование и балансировка каналов связи: WAN, VPN.

- Маршрутизация сетевого трафика: статическая, динамическая и политики маршрутизации.

- Поддержка виртуальных локальных сетей (VLAN IEEE 802.1Q).

- Агрегирование сетевых интерфейсов (bonding, EtherChannel, LACP).

- Поддержка Jumbo-кадров.

- Поддержка классификации и приоритизации трафика (QoS, ToS, DiffServ).

Сервисные функции

DHCP, DNS, NTP-сервера, DHCP-relay.

Управление и мониторинг

Централизованное и удалённое управление, мониторинг по протоколу SNMP v1, v2c, v3, экспорт системного журнала по протоколу Syslog и журнала IP-пакетов в формате CEF.

Эксплуатация

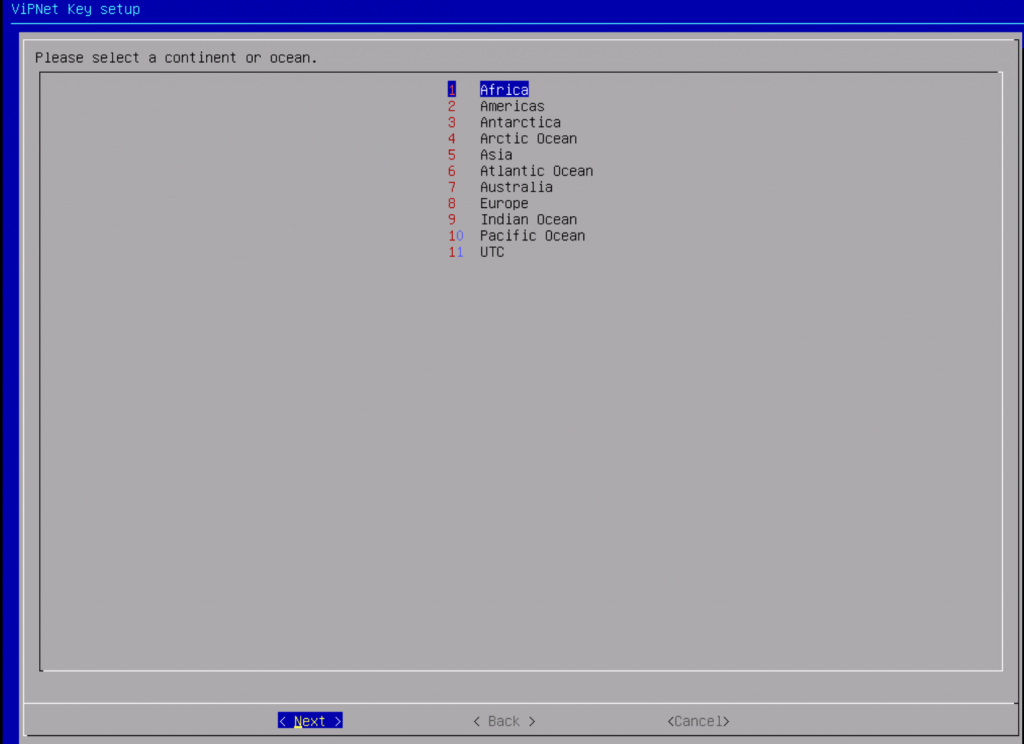

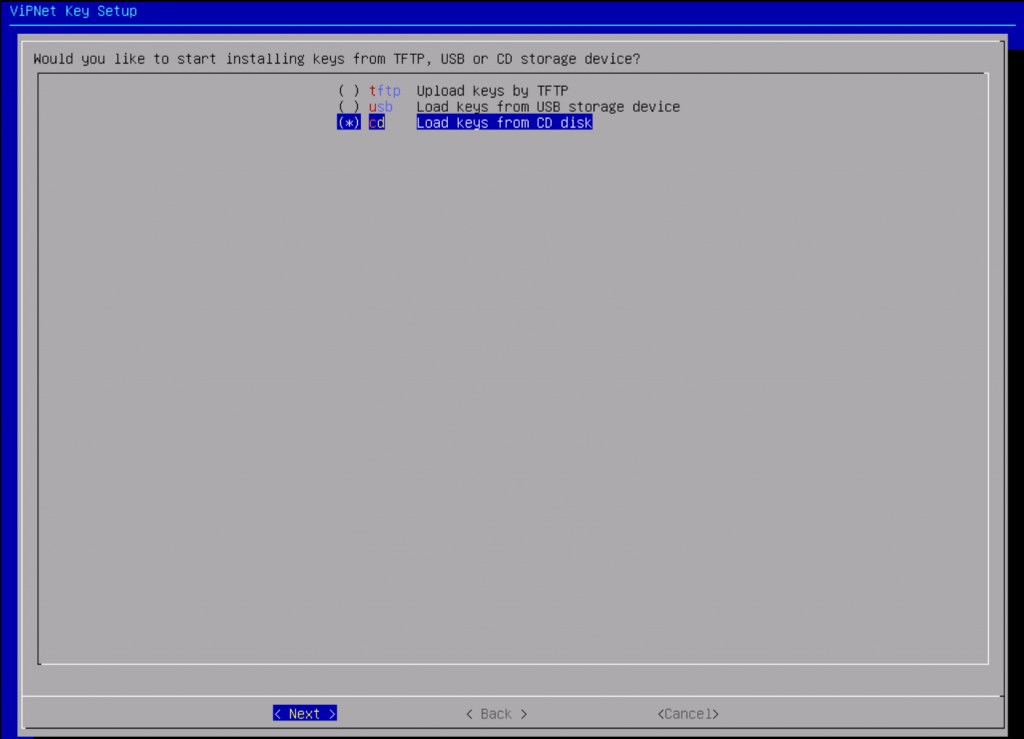

Устанавливали на платформе VMware vSphere 7. К виртуальной машине подключили 2 виртуальных CD/DVD, на одном — сам установщик, на другом — dst-файл, который содержит справочники, ключи и файл лицензии, необходимые для первичного запуска и работы программы ViPNet на сетевом узле.

После настройки добавили разрешающее правило в межсетевой экран для доступа в веб-консоль ViPnet Coordinator.

Src – адрес рабочего места с которого будет производится подключение к веб-консоли

Dst – адрес ViPNet Coordinator

Доступ в веб-консоль ViPNet Coordinator производится по адресу https://ip_coordinator:8080

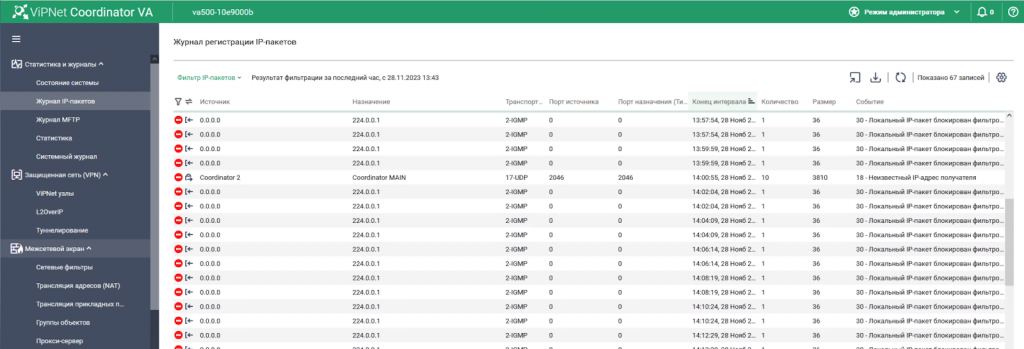

После входа администратору доступны функции, недоступные пользователем, например, просмотр сетевого журнала.

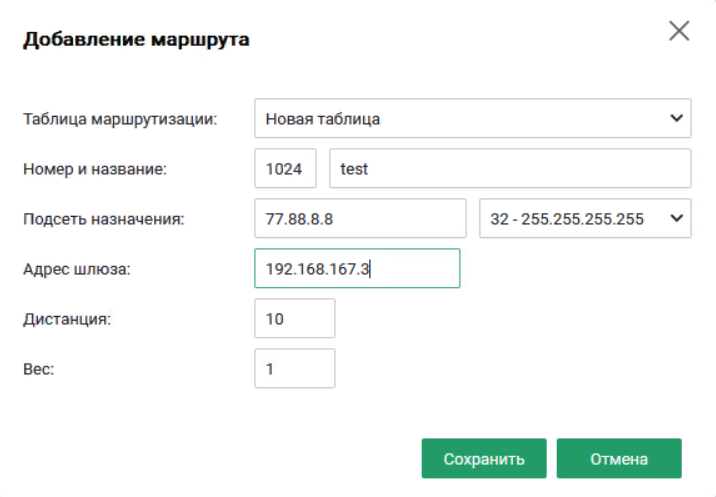

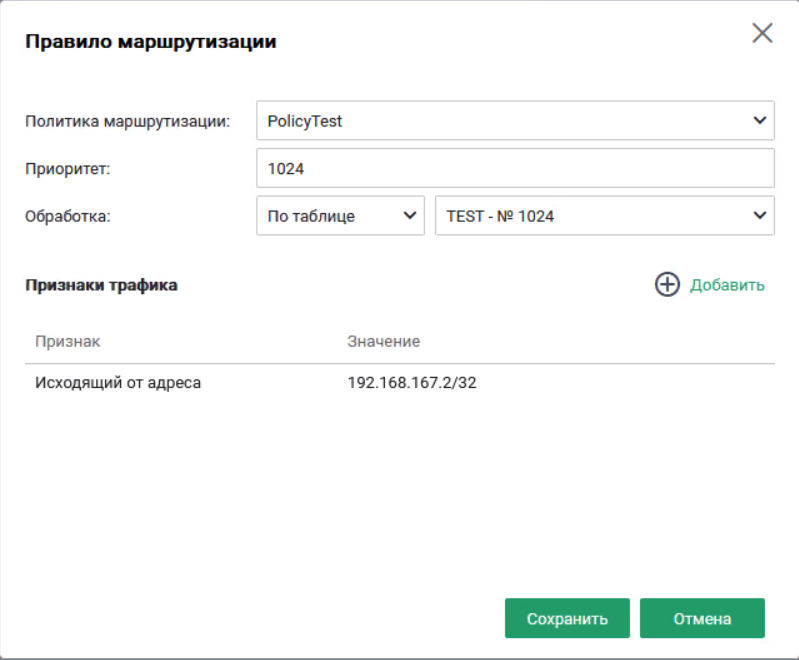

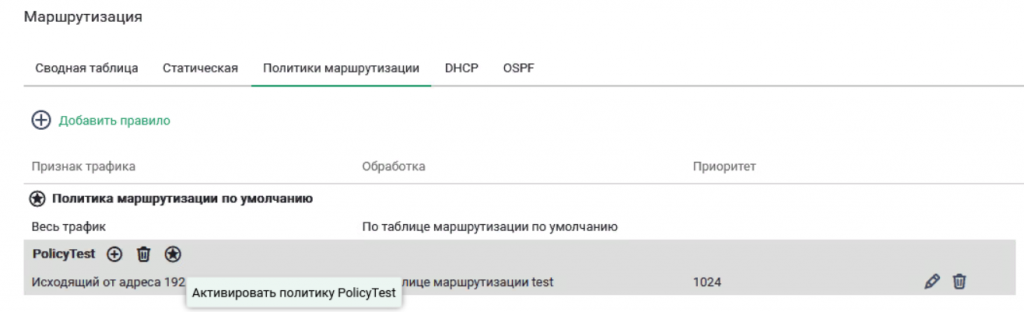

У ViPNet Coordinator есть возможность разделения таблиц маршрутизации, но изначально весь трафик идет по таблице маршрутизации по умолчанию.

Для того, чтобы трафик начал ходить по новой таблице, необходимо ее создать и добавить правила в новую политику маршрутизации, при этом не забыв в новой политике указать признак для всего трафика с наименьшим приоритетом (2048) и активировать ее.

Если этого не сделать, то возможно потерять удаленный доступ к ViPNet Coordinator. Ниже — способ добавления таблицы маршрутизации в веб-консоли.

Если политика маршрутизации была активирована без правила, содержащего признак для всего трафика, то в CLI ViPNet Coordinator одной командой возможно исправить проблему. Для этого необходимо зайти в CLI в режиме администратора и выполнить команду inet policy active default, эта команда активирует политику маршрутизации по умолчанию.

Программный комлекс ViPNet Administrator

Предназначен для создания и управления защищённой сетью ViPNet.

ViPNet Administrator = Центр управления сетью (далее – ЦУС) + Удостоверяющий ключевой центр (далее – УКЦ) + База данных SQL (далее – БД SQL).

Состав ViPNet Administrator:

- Клиентское приложение ЦУС (центр управления сетью) предназначено для управления структурой сети ViPNet и свойствами сетевых объектов;

- Серверное приложение ЦУС необходимо для работы с БД SQL;

- БД SQL-сервера необходима для хранения информации о структуре и объектах сети;

- УКЦ осуществляет управление ключевой структурой сети ViPNet, издание и обслуживание сертификатов.

ЦУС состоит из двух компонентов: серверное и клиентское приложения. Компоненты ЦУСа можно разнести на разные устройства.

Контроль за сетью ViPNet осуществляет администратор сети ViPNet – лицо, отвечающее за управление сетью ViPNet, создание и обновление справочников и ключей для сетевых узлов ViPNet, настройку межсетевого взаимодействия с доверенными сетями и обладающее правом доступа к программе ViPNet Центр управления сетью и ViPNet.

Удостоверяющий и ключевой центр

- Управление структурой сети ViPNet;

- Создание и удаление сетевых узлов, пользователей;

- Определение связей между пользователями;

- Настройка свойств объектов сети ViPNet;

- Организация межсетевого взаимодействия;

- Отправка обновлений на сетевые узлы ViPNet.

УКЦ состоит из двух компонентов: ключевой центр и удостоверяющий центр.

Задачи ключевого центра:

- Работа с ключами;

- Формирование мастер-ключей своей сети;

- Формирование межсетевых мастер-ключей, необходимых для установления взаимодействия с доверенными сетями;

- Создание ключей для объектов сети ViPNet;

- Обновление ключевой информации сети ViPNet;

- Формирование паролей;

- Генерация ключей подписи уполномоченных лиц УЦ;

- Генерация ключей подписи пользователей.

Задачи удостоверяющего центра:

- Работа с сертификатами;

- Издание сертификатов открытого ключа подписи;

- Управление жизненным циклом сертификатов;

- Формирование корневых сертификатов администраторов, списка отозванных сертификатов.

В версии ViPNet Administrator 4 взаимодействие ЦУС и УКЦ осуществляется посредством базы данных SQL. Программы независимо друг от друга обращаются к SQL-базе, в которой хранится вся необходимая информация. Изменения, выполненные в одной программе, незамедлительно отображаются в другой. Механизм взаимодействия всех компонентов ViPNet Administrator с базой данных SQL повышает надежность работы программы и ее устойчивость к различным сбоям.

Эксплуатация

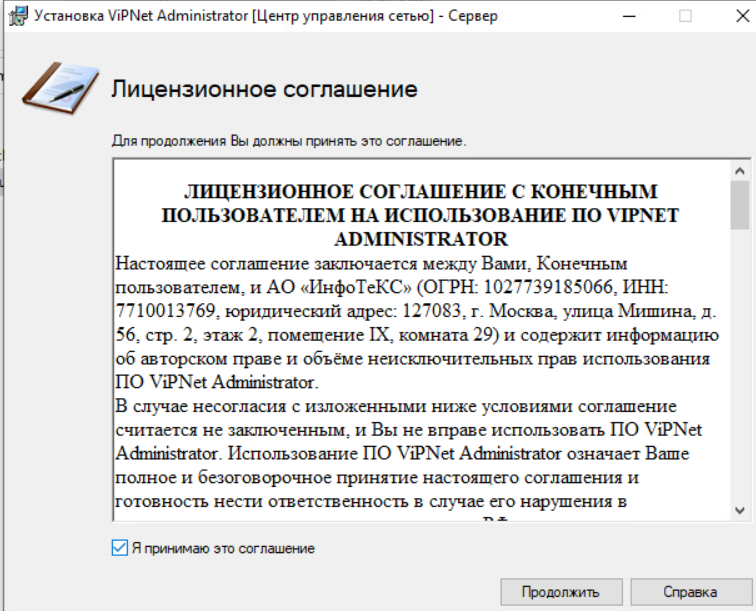

При установке рабочего места администратора запускаем установочный файл серверной части ЦУС и принимаем лицензионное соглашение

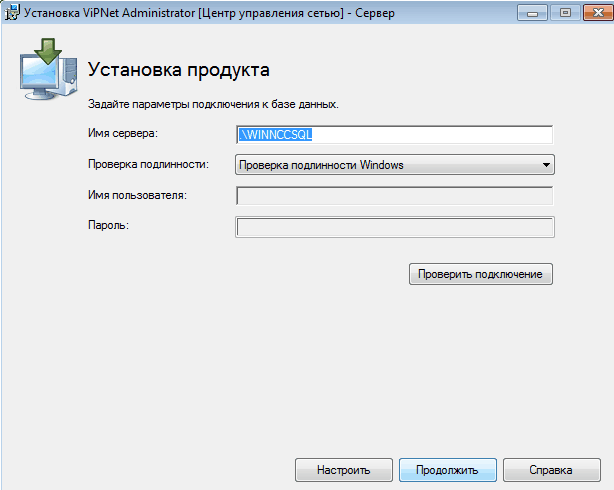

Задаём параметры для подключения к базе, указываем имя сервера:

После установки УКЦ потребуется перезагрузка компьютера, программа выдаст соответствующее сообщение. Выполняем перезагрузку. Теперь можно начинать работу с ПО ViPNet Administrator 4.

Свойства ViPNet Administrator 4:

- клиент-серверная архитектура, позволяющая нескольким администраторам удалённо управлять защищённой сетью через удобный графический интерфейс;

- поддержка распределённой установки компонентов программного комплекса позволяет гибко масштабировать систему и обеспечить требуемую производительность;

- эффективное управление защищённой сетью с использованием групп узлов и шаблонов политик;

- настраиваемый автоматический режим работы Ключевого центра позволяет автоматизировать работу с приложением;

- надёжный аудит событий системы и действий администраторов.

Далее начинаем работу с ЦУСом. При первичной авторизации логин Administrator, пароль Administrator. Далее программа предлагает сменить пароль.

Создаём сетевые узлы:

Возможности ЦУС:

Связь между сетевыми узлами:

- обеспечивает возможность создания защищенного канала между узлами ViPNet;

- задается администратором ViPNet в клиентском приложении ЦУС;

- некоторые связи создаются автоматически и являются обязательным.

Группа узлов:

- множество сетевых узлов ViPNet, объединенное под общим именем для удобства администрирования;

- группы сетевых узлов настраиваются администратором ViPNet в клиентском приложении ЦУС;

- в одну группу можно объединить одновременно координаторы и клиенты.

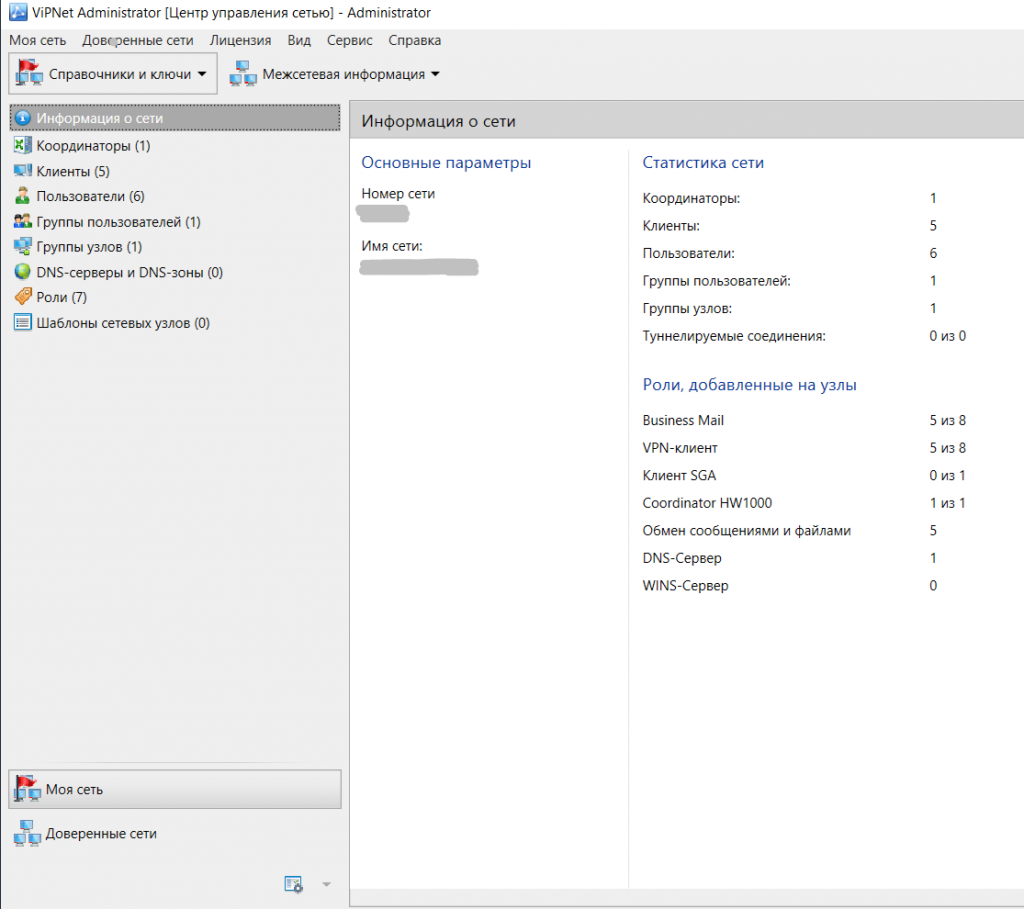

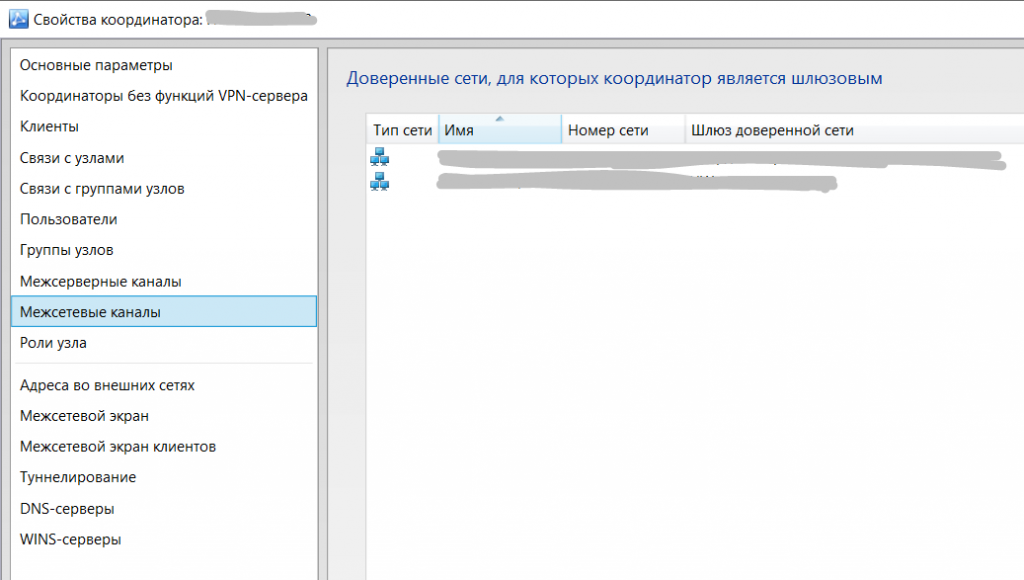

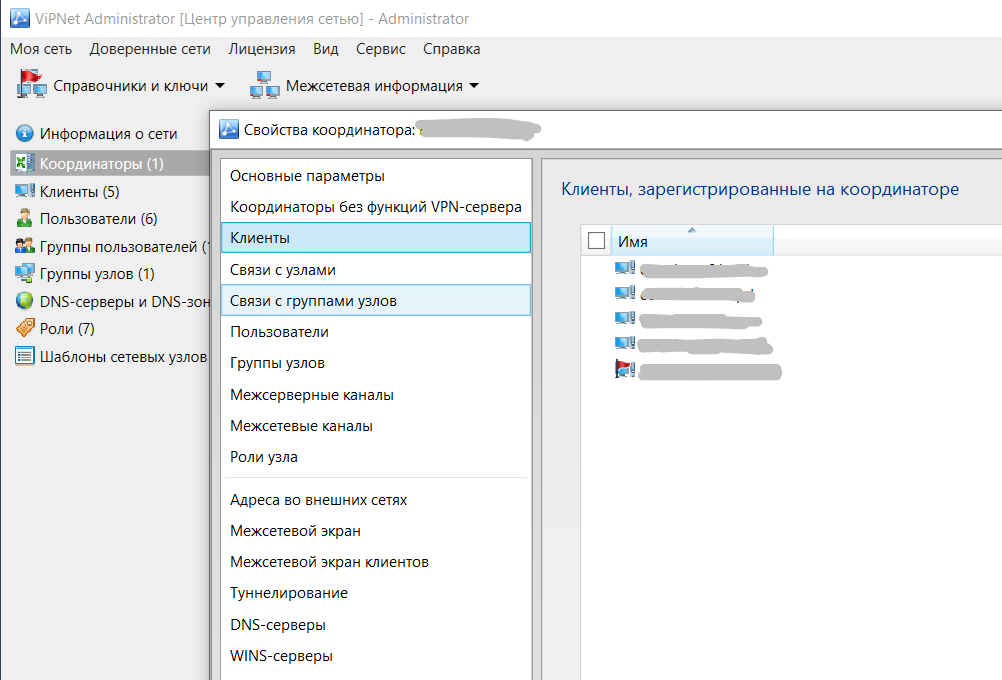

Более подробные настройки можно выполнить в свойствах координатора:

Информация о клиентах отображается на координаторе, на момент работы в ЦУСе видим 5 добавленных ViPNet клиентов:

Пользователь – это владелец ключевой информации для доступа в защищенную сеть. Параметры пользователя настраиваются администратором ViPNet в клиентском приложении ЦУС.

Группа пользователей упрощает управление связями между пользователями. При добавлении пользователя в группу автоматически создается связь между пользователем и каждым членом группы.

Также важно учитывать, если пользователь зарегистрирован на нескольких сетевых узлах, его ключевая информация может быть отправлена только на первый узел, на который он был добавлен.

После проверки конфигурации сети необходимо подготовить данные для создания дистрибутивов в УКЦ. Для этого сформируйте справочники, выбрав в меню Моя сеть -> Создать справочники. На экран будет выведено окно со списком узлов, для которых требуется создать справочники.

Удобнее устанавливать в первую очередь связи между пользователями. Появится возможность вести конфиденциальную переписку между конкретными пользователями, а не узлами.

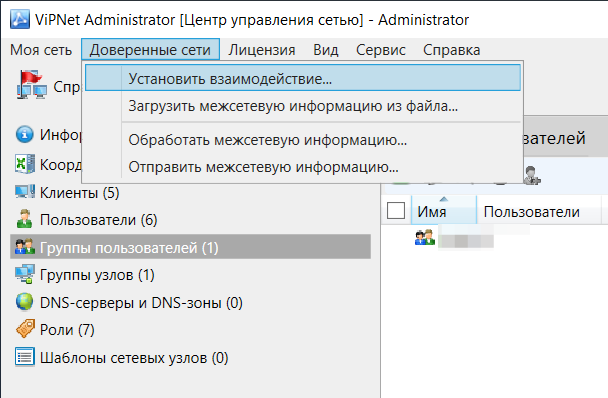

В ЦУСе мы создаём межсетевое взаимодействие с доверенными сетями:

В процессе создания структуры сети для сетевых узлов необходимо задавать не только пароли пользователя, но и пароли администратора сетевых узлов, так как это необходимо на случай, если нужно будет разграничить доступ лиц, осуществляющих настройку на конкретном сетевом узле (локальный администратор информационной безопасности). Также есть возможность разграничить доступ на уровне групп узлов, в данном случае все узлы, входящие в конкретную группу, могут запускаться в режиме администратора с использованием пароля администратора данной группы. При создании сети ViPNet в ЦУСе автоматически создается группа «Вся сеть», в которую входят все узлы данной сети ViPNet. При первом запуске УКЦ в обязательном порядке задается пароль администратора сетевых узлов группы «Вся сеть».

Дистрибутивы ключей необходимы для активации программных продуктов ViPNet (ViPNet Client, ViPNet Coordinator, ViPNet Policy Manager и т.д.) на сетевых узлах защищенной сети.

Если на сетевом узле зарегистрировано несколько пользователей, то для каждого пользователя узла будет сформирован свой дистрибутив.

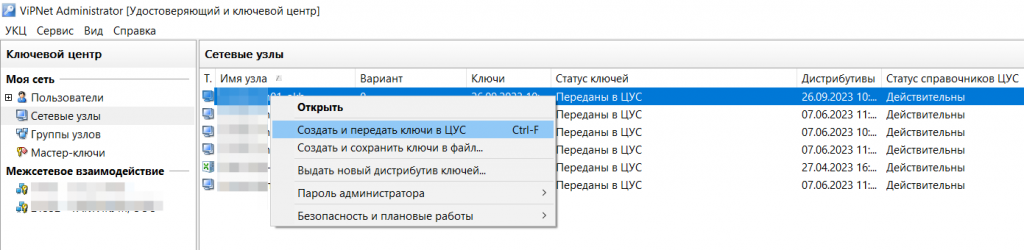

Создаём ключи в УКЦ и отправляем в ЦУС:

Администратор УКЦ должен доверенным путем (например, с помощью спец- или фельдъегерской связи, отправки на существующий сетевой узел с помощью программы ViPNet Client или лично в руки по доверенности) передать пользователю следующее:

- Дистрибутив ключей (dst-файл).

- Пароль пользователя.

Порядок создания сети ViPNet:

1. Разработка структуры защищённой сети.

2. Установка ПО ViPNet Administrator.

3. Создание и настройка сетевых узлов.

4. Создание и настройка пользователей.

5. Первичная инициализация УКЦ, формирование dst-файлов.

6. Установка и настройка ПО ViPNet на компьютерах корпоративной сети.

Защита рабочих мест при помощи ViPNet Client

Программный комплекс для защиты рабочих мест от внешних и внутренних сетевых атак посредством подключения к защищенным сетям ViPNet.

Защита доступа к ресурсам предприятия организуется благодаря зашифрованному каналу связи. Обычный VPN не может обнаруживать и блокировать атаки.

Имеет сертификаты ФСТЭК, ФСБ России. Исключение — информация, которая относится к государственной тайне. В сертификате указано, что ViPNet Client способен выполнять следующие задачи:

- создавать и управлять ключевой информацией;

- шифровать файлы и данные в оперативной памяти;

- шифровать IP-трафик;

- вычислять значение хеш-функции;

- защищать TLS-соединения;

- реализовывать назначение электронной подписи.

Особенности «ViPNet Client»:

- поддерживает работу в PKI в рамках одного продукта;

- автоматически обновляет списки просроченных сертификатов для проверки ЭП;

- поддерживает мобильные ОС — Android и iOS;

- существует версия ViPNet Client for Linux для Linux систем соответственно;

- Кроссбраузерность — использование сервисов ЭП и шифрования, а также получение доступа к веб-ресурсам пользователь может в любом браузере.

Есть несколько вариантов использования программного комплекса:

- Как VPN-клиент. Решение шифрует трафик, обеспечивает имитозащиту IP-пакетов и конфиденциальных данных.

- Как персональный сетевой экран. Благодаря фильтрации трафика, «ViPNet Client» обеспечивает защиту компьютеров корпоративной сети.

- Как инструмент контроля сетевой активности приложений ОС. Решение освобождает сотрудника по информационной безопасности от значительной части работы, показывает сетевые активности, выявляет угрозы.

- Как защита сети от внутренних угроз. ViPNet Client соединяет пользователей между собой и обеспечивает связь с корпоративными системами по защищенным каналам: схема «точка — точка».

- Как защита коммуникации пользователей. Комплекс легко объединяется с другими решениями линейки ViPNet Network Security. При использовании вместе с «ВипНет Коннект» и «ВипНет Деловая почта» формируется всесторонняя защита данных пользователей. Решение может интегрироваться с IP-телефонией и видеоконференцсвязью.

- Как защита виртуальных машин. Решение может быть запущено на виртуальных серверах и в VDI-средах.

Для повсеместного доступа. VipNet Client открывает доступ к корпоративным системам с мобильного и десктопного оборудования.

Эксплуатация

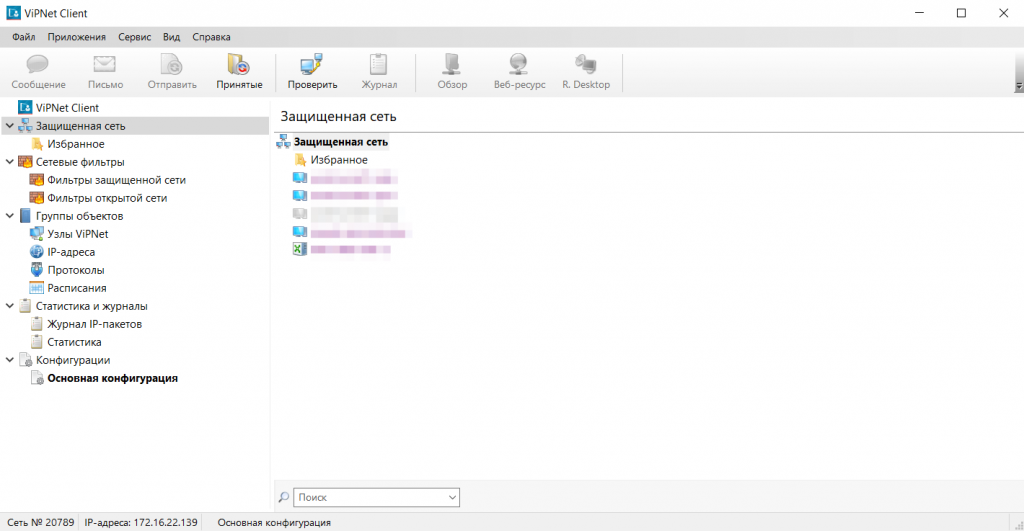

В подпункте «защищенная сеть» отображаются все точки доступа до ресурсов, проверить доступность можно с помощью кнопки “Проверить”. Подпункт «сетевые фильтры» предназначен для настройки как открытой сети, так и для закрытой.

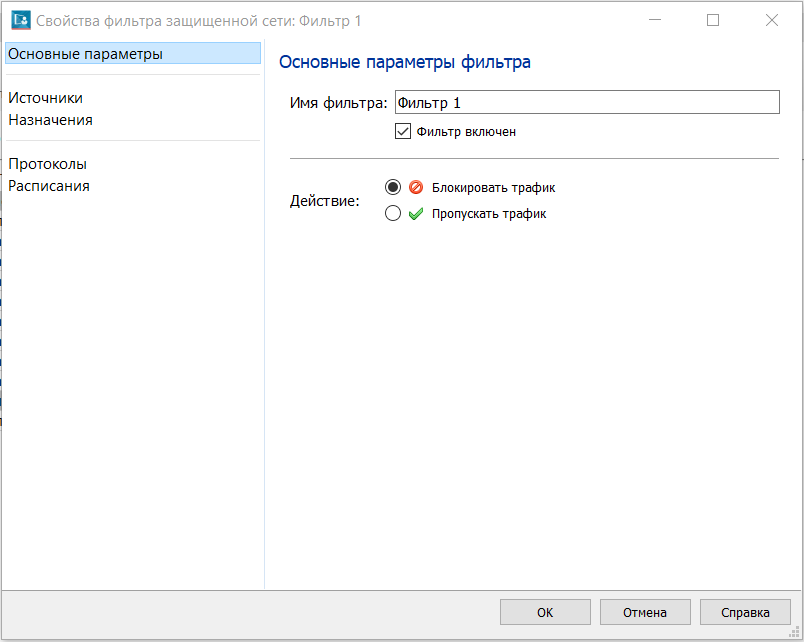

Чтобы добавить свой фильтр, необходимо нажать на кнопку “Создать”:

Для более тонкой настройки можно указать дополнительно протоколы и расписание, для которых будет действовать фильтр и в какое время соответственно.

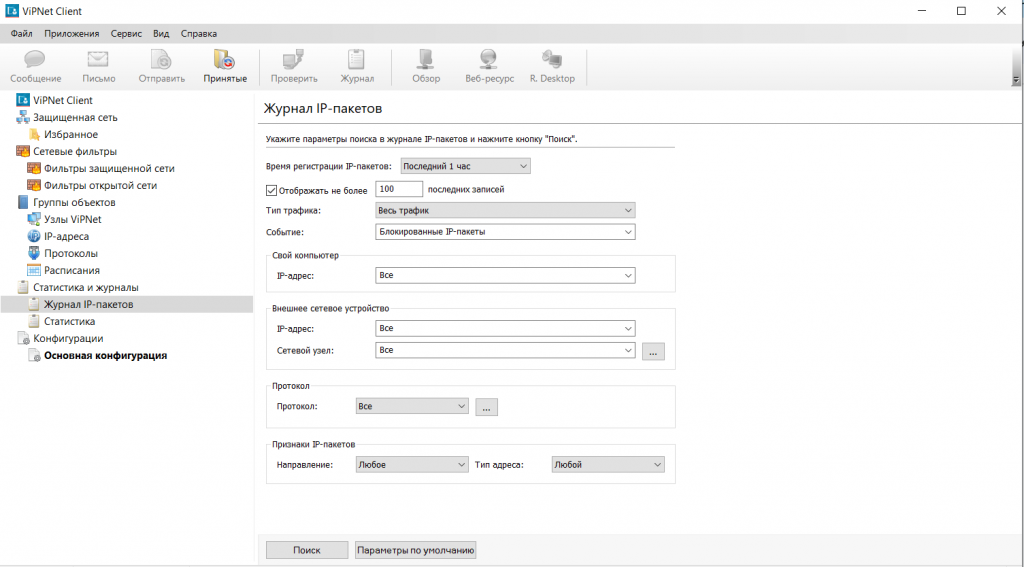

Для удобного сбора статистики и информации можно воспользоваться пунктом “Журнал IP-пакетов” и “Статистика”.

Можно конкретно указать за какое время и какой трафик просматривать, после чего нажать на кнопку “Поиск” и увидеть весь трафик, согласно заданным параметрам.

Мы используем продуктовую линейку ViPNet для организации защищённых подключений и межсетевого экранирования в Safe Cloud 152-ФЗ. Подробнее о других российских СЗИ, которые используем для средств защиты информации, в том числе, в сервисе Safe Cloud 152-ФЗ:

Соболь-4 — подробный обзор ПАК для предотвращения несанкционированного доступа на этапе загрузки.

Kaspersky Endpoint Security — используем для выполнения мер антивирусной защиты 17 и 21 приказов ФСТЭК.

Сканер-ВС — инструмент для тестирования, мониторинга, контроля и анализа защищенности ИС.

Secret Net Studio — комплексное решение для защиты рабочих станций и серверов.