Мошенники в интернете и средства информационной безопасности

По данным Минцифры РФ, 70% утечек персональных данных происходят по вине сотрудников. Причина – не сами кибератаки, а небезопасное обращение с конфиденциальной информацией.

Этим активно пользуются злоумышленники, используя средства автоматизации. Согласно F.A.C.C.T, за последние 3 года уровень таких схем вырос с 20% до рекордных 80%.

Сегодня раскроем “закулисье” интернет-мошенничеств и расскажем, как избежать цифровых рисков.

О чем речь?

Злоумышленники все чаще используют автоматизированные методы для распространения вредоносного контента, фишинга, кражи личных данных и других видов атак. В ИТ-сфере более 20 маркетов баз данных, 100 тыс. скам-объявлений и 1000 скам-групп зафиксировали в F.A.C.C.T.

Самые популярные методы:

– Фишинг

– Распространение стилеров

– Спам и вишинг

– Распространение шифровальщиков

Фишинг

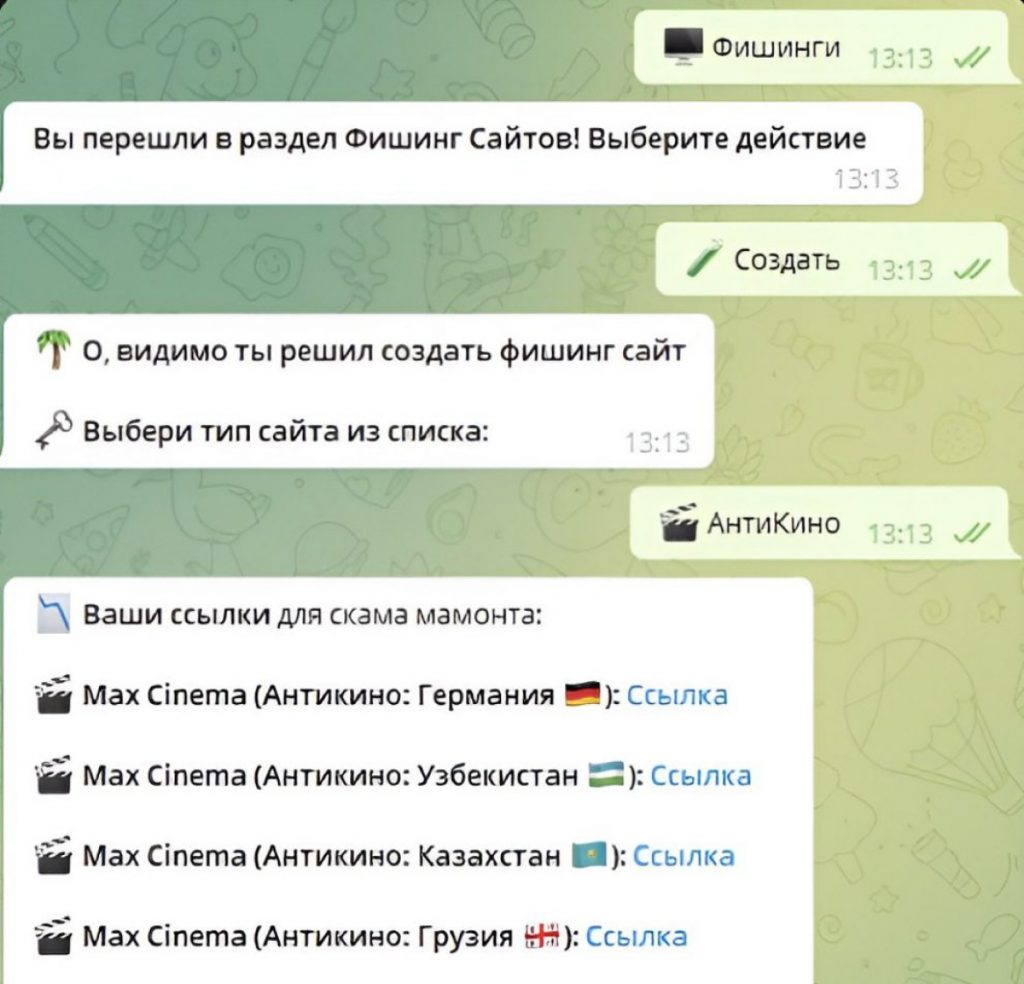

Это атака с целью получения конфиденциальных данных. Название произошло от англ. phishing, от phone phreaking — «взлом телефонных автоматов» и fishing — «рыбалка», что характеризует её суть: злоумышленник ловит жертву «приманкой» – знакомым брендом или сайтом, на котором нужно авторизоваться для целевого действия – получения скидки, бесплатных опций или подарков. На самом же деле сайт оказывается точной копией известной площадки, но существует только для кражи личных данных. Для создания таких «приманок» и сбора аналитики мошенники используют специальные веб-панели:

– Персональную, где фишинговые страницы и панель управления находятся на одном домене. Используются для “точечных” целенаправленных рассылок.

– Публичную, где панель не индивидуальна, а домены разные. Мошенник выбирает шаблон и использует его для массовой рассылки.

Способов попасться «на удочку» масса: подключиться к публичному Wi-Fi в кафе с авторизацией по учетной записи социальной сети, ввести персональные данные на поддельном сайте, перейти по ссылке в «письме счастья» на Новый год или черную пятницу и т.д.

Как защититься?

“Приманки” постоянно меняются. Поэтому для защиты подходит только комплекс технических и организационных мер:

– Использовать средства антивирусной защиты.

– Внедрить защиту электронной почты.

– Внедрить инструменты XDR, Extended Detection and Response – расширенного обнаружения и реагирования на сложные угрозы и целевые атаки.

– Проводить обучение сотрудников в области ИБ. Регулярные тестовые рассылки фишинговых писем помогают отладить процессы по проверке знаний.

– Обеспечить возможность идентификации ресурса для пользователей. Например, DNSdumpster.com обнаруживает хосты, связанные с доменом.

– Инструмент “посмотри-на-адресную-строку” – вредоносные ссылки обычно существенно отличаются от названий оригинальных сайтов.

– Взаимодействовать с организациями, которые осуществляют мониторинг сети на предмет выявления поддельных сайтов и помогают блокировать фишинговые ресурсы.

Распространение стилеров

Стилер — это вредоносное ПО, которое пробирается в хранилища часто используемых программ и ворует оттуда все: сохраненные файлы Cookie, логины, пароли, данные банковских карт. Затем стилер отправляет полученные данные злоумышленнику на почту.

Как это работает?

Например, сайт-двойник Adobe предлагает скачать новую версию Premiere без регистрации. После распаковки и запуска файла с расширением .exe, установка программы так и не начинается, но клиентская база уже скачивается, а коммерческая тайна уже не такая тайная, как хотелось бы.

С автоматизацией кратно выросло количество атак, так как теперь жертву не нужно искать руками. Для этого используются парсеры для сбора данных с различных источников и автоматизированные рассылки. Злоумышленнику остаётся только “довести” жертву до целевого действия.

Как защититься?

Использовать инструменты защиты от стилеров, а также:

– Использовать «белые списки» – Application Whitelisting, AWL, которые смогут предотвратить несанкционированное скачивание или запуск вредоносного ПО.

– Внедрить инструменты фильтрации трафика – межсетевой экран WAF, DLP – Data Loss Prevention и т.д. Средства защиты должны включать функционал так называемой «песочницы», предназначенной для запуска и анализа новых или подозрительных программ в изолированном виртуальном пространстве.

– Разбить сеть на “зоны безопасности”, чтобы вредоносное ПО в одной зоне не смогло распространиться на остальные.

Спам и вишинг

Спам и вишинг – частые спутники фишинга. Со спамом – массовой рассылкой рекламных или информационных писем без согласия – сталкивались все. Вишинг – это “устный фишинг”, телефонное мошенничество с целью получения доступа к конфиденциальным данным.

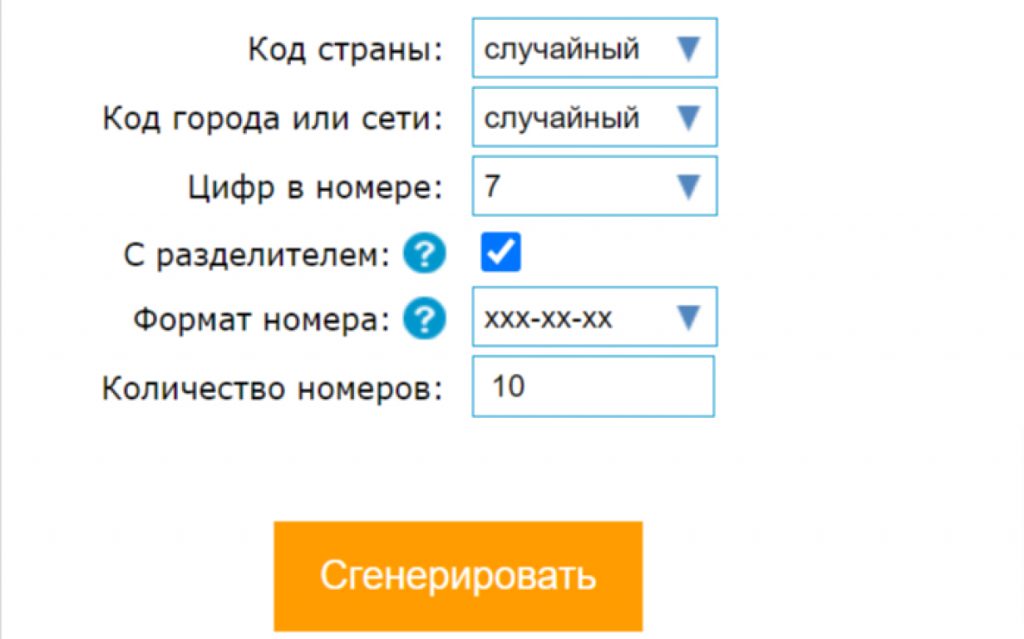

Если ранее для поиска номера злоумышленникам приходилось покупать базы, то теперь они используют генераторы номеров, авторассылки и скрипты для проверки валидности. Такие скрипты способны находить даже регион и интернет-провайдера, благодаря чему мошенник может проводить персонализированные атаки.

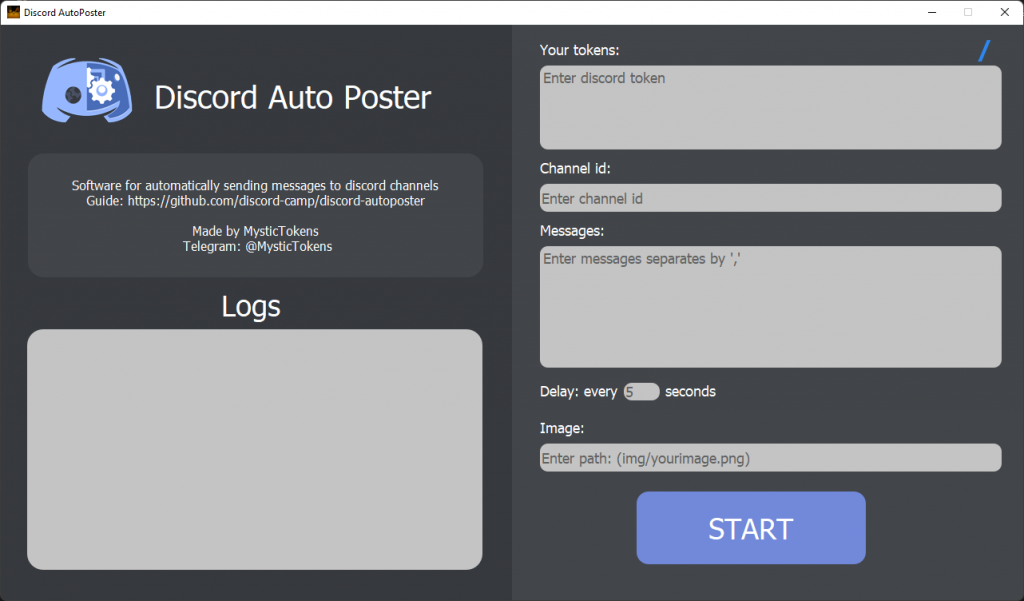

Для спам-рассылок в Telegram, Discord, ВК, по email тоже уже используют специальное ПО.

Как защититься?

В случае спама применяются те же методы, что и для защиты от фишинга. С вишингом помогут бороться специальные приложения для борьбы с нежелательными звонками, например Kaspersky Who Calls.

Распространение шифровальщиков

Шифровальщики блокируют доступ пользователей к файлам и шифруют содержимое, запрашивая пароль.

Источники распространения шифровальщиков:

- Электронная почта

- Скачанное из интернета ПО

- USB

- Сетевые устройства, имеющие доступ в интернет

Как работают?

Менеджер Анатолий готовит презентацию и скачивает бесплатный графический редактор. После установки он замечает, что документы на рабочем столе выглядят странно и не открываются, запрашивая пароль. Затем то же самое происходит и с компьютерами коллег, т.к. ноутбук Анатолия подключен к корпоративной сети и шифровальщик уже заразил всё, до чего смог дотянуться. Через несколько часов корпоративные приложения не работают, а работа в офисе останавливается.

Спустя сутки на почту приходит письмо с указанием суммы и адресом кошелька в криптовалюте.

Что делать?

Использовать меры защиты, о которых говорили выше, а также разработать план резервного копирования, чтобы сохранить критично важные данные.

Риски для компаний

Перечисленные угрозы приводят к утечкам и нарушению целостности информации.

Риски при нарушении целостности – одни из наиболее опасных. Помимо вероятности потерять важные сведения компании и риска заражения компьютеров сети вредоносным ПО, в тяжелых случаях существует риск утраты работоспособности всей информационной системы. Ущерб от простоя приравнивают к аварийному, причем время восстановления контролируют злоумышленники.

Риски при утечках

– Репутационные и финансовые

Компании, по вине которых персональные данные клиентов подверглись угрозе, теряют авторитет и лояльность клиентов, за счёт чего несут существенные финансовые потери. Например, Станислав Кузнецов, заместитель председателя правления Сбербанка, сообщил, что ущерб от утечки в марте 2022 года составил примерно 4,5 млрд рублей.

– Технологические

Конфиденциальная информация может послужить точкой входа для дальнейшего продвижения по сети и использования всех привилегий сотрудников, пока компания об этом даже не подозревает. Восстановление после таких утечек – очень трудоёмкий и затратный процесс, так далее необходимо провести расследование относительно источника утечки и сообщить о результатах в регулирующие органы.

– Регуляторные

В 2022-2023 гг. появился ряд новых требований регуляторов в области информационной безопасности. Наиболее активно обсуждаются поправки в 152-ФЗ “О персональных данных” и перспектива введения оборотных штрафов. Подробности раскрыли здесь.

Вывод

93% мошенничеств в интернете основаны на психологических приёмах с целью получения конфиденциальной информации. Играя на личных качествах, киберпреступники буквально «взламывают» человека, с каждым разом всё изощрённее адаптируясь к новым средствам защиты и точнее попадая в триггеры целевой аудитории.

Волшебной таблетки для полной защиты не существует, и вряд ли она появится в будущем. Значение, как всегда, имеет только ценность данных и цена их взлома. Если цена взлома выше ценности – смысл такой атаки исчезает для злоумышленника. Поэтому комплексный подход из достаточных технических и организационных мер сокращает цифровые риски.

Подробнее о защите данных

О нововведениях в ФЗ-152 о персональных данных рассказали тут.

О защите персданных по ФЗ-152 – тут.

5 самых громких кибератак 2022 года, выводы и прогнозы разобрали здесь.

Получить аудита на предмет соответствия законодательным требованиям по ИБ и подбор категории информационной защиты – можно тут.