Как управлять рисками в IT: визуальный метод для командной работы

Даже компетентный руководитель не всегда может верно оценить все риски для ИТ-инфраструктуры компании. Поэтому есть смысл привлекать к этому процессу сотрудников. Коллективная оценка рисков обеспечивает более полную и сбалансированную картину потенциальных угроз. Рассказываем, как организовать такую оценку и на какие риски обязательно нужно обратить внимание в 2024 году.

Вам понадобятся:

— процесс или архитектура, куда будем вносить изменения и которые будем оценивать;

— сотрудники;

— инструмент для визуализации – онлайн- или офлайн-доска.

Шаг 1: Визуализация системы

Сначала соберите команду и вместе с ней визуализируйте архитектуру системы, которая может быть подвержена рискам.

Нарисуйте одну или несколько схем, чтобы показать, что вы планируете построить или изменить, в идеале – на разных уровнях абстракции (например, используя модель C4).

Можно воспользоваться обычной или виртуальной доской. Подборку аналогов сервиса Miro, объявившего об уходе из России, смотрите у нас в телеграм-канале.

Допустим, мы хотим оценить риск и последствия кибератаки.

На этом этапе определяем ключевые компоненты системы – базы данных, серверы, а также точки входа внешнего воздействия. Задача — понять, где могут возникнуть уязвимости. Определите, какие узлы могут стать мишенью для кибератаки и как злоумышленники могут попытаться получить доступ.

Шаг 2: Определение рисков

Соберите перед схемами людей, которые прямо или косвенно влияют на “жизненный цикл” рисков, и попросите их определить, что лично они считают риском. Напишите краткое описание каждого риска, обозначив разными цветами риски с низким, средним и высоким приоритетом.

Например, сотрудники отдела кадров называют риск кражи персональных данных сотрудников и оценивают его как средний. Отдел маркетинга беспокоится, что о кибератаке узнают СМИ и напишут про возможные сбои в работе сайта компании. Такой риск они оценивают как низкий. А юридический отдел напоминает о возможных судебных исках и штрафах в случае утечки конфиденциальных данных клиентов. Такой риск оцениваем как высокий.

Шаг 3: Группировка и анализ рисков

Сгруппируйте риски по категориям – операционные, технические или вызванные человеческим фактором. Определите, как они связаны между собой и откуда берутся.

Желательно оценить не только настоящую ситуацию, но и попытаться заглянуть в будущее:

– Что будет дальше с ИТ-рынком в связи с новыми условиями.

– Есть ли замена западному ПО.

– Какие есть сложности в импортозамещении, каковы сроки и затраты при переходе на отечественные решения.

Например, угрозы кибератак могут быть сгруппированы как:

Операционные риски:

1. Риск нарушения непрерывности бизнеса из-за DDoS-атак, приводящих к недоступности критических ИТ-систем и сервисов.

2. Риск финансовых потерь в результате кибермошенничества.

3. Риск репутационного ущерба и потери доверия клиентов.

Технические риски:

1. Риск взлома корпоративной сети из-за использования устаревшего или незащищенного ПО и оборудования.

2. Риск распространения вредоносного ПО, такого как ransomware, через фишинговые письма или зараженные веб-сайты.

3. Риск несанкционированного доступа к конфиденциальным данным из-за неправильной конфигурации ИТ-систем.

Риски, вызванные человеческим фактором:

1. Риск кражи логинов и паролей сотрудников через методы социальной инженерии.

2. Риск случайной утечки конфиденциальной информации сотрудниками из-за небрежного обращения с данными.

3. Риск злонамеренных действий инсайдеров, например, кража интеллектуальной собственности или саботаж ИТ-систем.

Шаг 4: Оценка вероятности и воздействия

Оцените каждый риск по двум параметрам: вероятность его возникновения и потенциальное воздействие на бизнес. Используйте шкалу, о которой мы рассказывали в обзорной статье про 4 уровня рисков в бизнесе.

После этого можно переходить к построению стратегий для работы с каждым риском. Как это сделать, мы подробно описали в другой статье нашего блога.

А теперь – о том, какие риски вы можете оценить прямо сейчас.

Актуальные ИТ-риски в 2024 году

Законодательные

– В Госдуме рассматривают законопроект о введении оборотных штрафов от 1 до 3% за утечку персональных данных. Ответственность за несоблюдение 152-ФЗ “О персональных данных” выросла кратно, а с нововведениями в закон 152-ФЗ знакомо лишь 40% компаний. А знакома ли ваша? Выполняет ли бизнес требования? Что вы будете делать в случае проверки прокуратуры?

– Субъекты критической информационной инфраструктуры (КИИ) обязаны перейти на отечественные ИБ-решения до 1 января 2025 года, иначе руководителю грозит уголовная ответственность – а в сроки не укладывается порядка 60% компаний. Вы – субъект КИИ? Как у вас обстоят дела с импортозамещением в ИБ?

– Значимые субъекты КИИ к 1 января 2025 года обязаны полностью заменить зарубежное ПО – не только ИБ решения, а ВСЁ ПО. Вы – значимый субъект? Проводили ли вы категорирование? Что будет в случае проверки ФСБ?

Операционные

На российском ИТ-рынке острый дефицит компетентных специалистов, в соответствии с этим средний уровень ЗП таких экспертов растёт от месяца к месяцу.

Достаточно ли у вас квалифицированных сотрудников в ИТ и ИБ, чтобы внедрять все необходимые изменения вовремя или нужна экспертиза со стороны? Какие меры вы применяете, чтобы удержать текущих ключевых сотрудников?

Технологические

— Зарубежные вендоры прекратили техподдержку, поставки и обновления ПО. Рынок адаптировался, но в 2024 году США ввели санкции, которые обязали интеграторов полностью прекратить сотрудничество с отечественными компаниями. Подробно об этом рассказывали в другой статье. Необходимо переходить на российские решения, но понимаете ли вы, какие у компании потребности? Какие аналоги перекроют функционал зарубежного ПО? Может ли и как бизнес минимизирует простои и экономические потери в процессе миграции? Достаточно ли в компании экспертизы, чтобы поддерживать стабильную работоспособность новых решений?

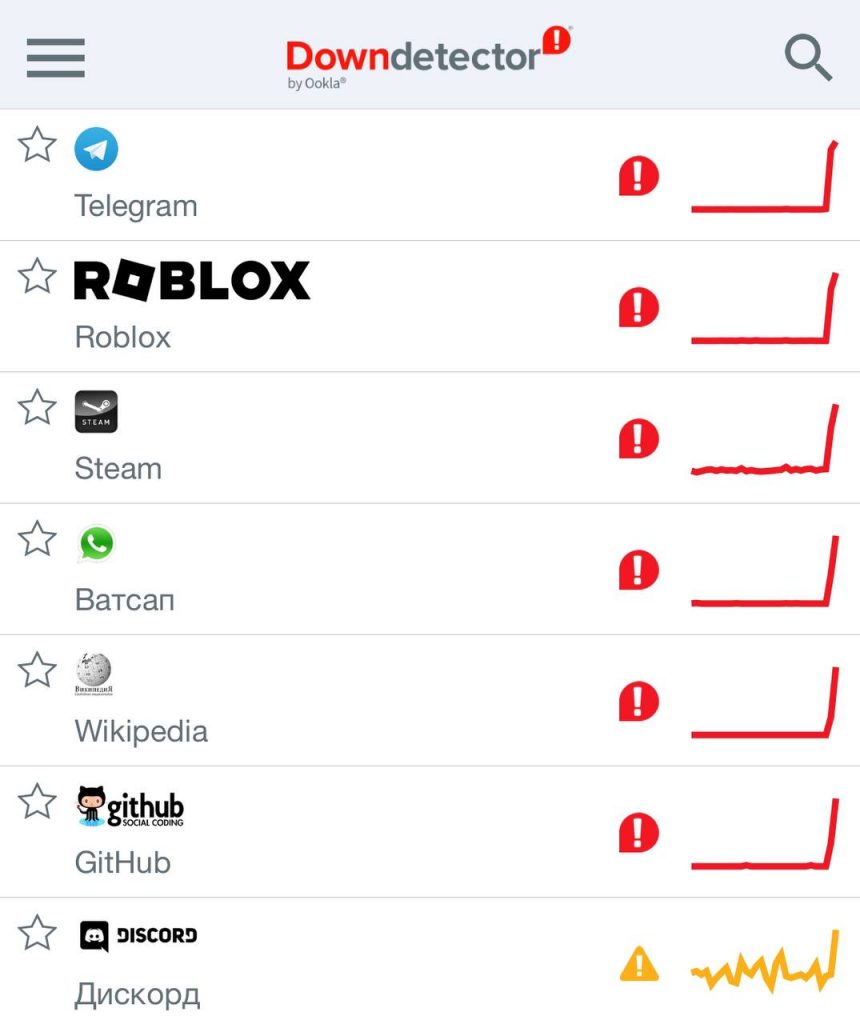

— Число кибератак продолжает расти, и сообщения о новых нападениях приходят практически ежедневно. Так, 21 августа 2024 года Роскомнадзор объяснил СМИ сбой в работе в рунете WhatsApp, Telegram и ряда других сервисов DDoS-атакой на операторов связи. Проблемы в работе настигли десяток сервисов.

Всё это важно предусмотреть заранее – самостоятельно или обратившись к опытному поставщику ИТ-услуг. Мы готовы провести ИБ-аудит на соблюдение требований регуляторов и выявить все потенциальные риски. Оставьте заявку, и наши специалисты свяжутся с вами.