Как выбрать технические меры защиты персональных данных

Чтобы выполнить требования регуляторов по защите персональных данных, организации обязаны принимать необходимые технические меры для защиты ПДн от неправомерного доступа, уничтожения, изменения, блокирования, копирования, предоставления и распространения.

Сегодня простыми словами говорим о том, что такое технические меры защиты ПДн, видах, как их выбирать и выполнять, нормативных основаниях, оценке угроз и о том, что делать уже сегодня.

Технические меры: виды, нормативные акты

Технические меры защиты персданных включают в себя методы и средства для безопасных обработки, передачи и хранения ПДн.

- Аппаратные средства защиты информации (СЗИ) обеспечивают безопасность информации при помощи аппаратных средств. Например, физические методы — охрана серверов — и криптографические методы защиты.

- Программные СЗИ защищают информацию с использованием различных программ, например, программы контроля доступа и распознавания пользователей.

- Смешанные СЗИ объединяют функции аппаратных и программных средств защиты.

В соответствии ч.1. ст.19 152-ФЗ Оператор ПДн обязан принимать или обеспечить принятие:

- Правовых мер защиты — всё, что касается регулирования с точки зрения нормативно-правовых актов.

- Организационных мер защиты — всё, что касается, в том числе, физической безопасности, работы с персоналом и т.д.

- Технических мер защиты — всё, что касается установки, настройки средств защиты информации.

Рассмотрим их в комплексе.

Нормативно-правовая база СЗ ПДн

Федеральный закон от 27.07.2006 №149-ФЗ «Об информации, информационных технологиях и о защите информации»

Указ Президента РФ от 06.03.1997 №188 «Об утверждении Перечня сведений конфиденциального характера»

Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных»

Постановление Правительства РФ от 01.11.2012 №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»

Постановление Правительства РФ от 21.03.2012 № 211 (ред. от 15.04.2019) «Об утверждении перечня мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным законом «О персональных данных» и принятыми в соответствии с ним нормативными правовыми актами, операторами, являющимися государственными или муниципальными органами»

Приказ ФСТЭК России от 11.02.2013 №17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»

Приказ ФСТЭК России от 18.02.2013 №21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»

Приказ ФАПСИ от 13.06.2001 № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»

Приказ ФСБ России от 10.07.2014 №378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности».

«Методический документ. Методика оценки угроз безопасности информации» , утв. ФСТЭК России 05.02.2021

«Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности», утв. руководством 8 Центра ФСБ России 31.03.2015 №149/7/2/6-432

Контролируют выполнение требований три регулятора:

- Роскомнадзор контролирует «бумажную» безопасность

- ФСТЭК контролирует выполнение своих приказов, в особенности, для субъектов критической информационной инфраструктуры и государственных информационных систем.

- ФСБ контролирует передачу персональных данных по каналам связи.

Подробнее о регуляторах и порядке проведения проверок рассказывали тут.

Отдельно стоит поговорить о Приказах ФСТЭК №17 и №21

Подробно о самих приказах и их отличиях рассказывали тут.

Необходимые меры для защиты персональных данных

Чтобы защитить информацию в соответствии со всеми требованиями регуляторов, оператор ПДн обязан реализовать комплекс мер. Таким образом, СЗПДн — это совокупность СЗИ и мер защиты ПДн, предпринимаемых для обеспечения должного уровня защищенности ПДн, в т.ч. для нейтрализации угроз:

- Организационные меры.

- Средства защиты — антивирусной, управления доступом пользователей, регистраций событий безопасности, обеспечения сетевой безопасности, контроля и анализа защищенности.

Общие принципы построения СЗПДн:

- Конфиденциальность (неразглашение)

- Целостность (неизменность данных)

- Доступность (реализация права доступа)

Чтобы понять, какие именно организационные меры и средства защиты необходимы вам, нужно провести оценку угроз.

Требования к оценке угроз безопасности информации

- Проводится в целях определения актуальных угроз безопасности информации — реализация и возникновение которых возможны в системах и сетях с заданной архитектурой и в условиях их функционирования.

- Должна носить систематический характер и осуществляться как на этапе создания систем и сетей, так и в ходе эксплуатации, в том числе при развитии, модернизации.

- Проводится для реальной архитектуры систем и сетей и условий их функционирования, полученных по результатам анализа исходных данных, инвентаризации информационных ресурсов, анализа уязвимостей и (или) тестирования на проникновение систем и сетей, а также иных методов исследований уровня защищенности систем и сетей и содержащейся в них информации. Результаты должны быть направлены на оценку эффективности принятых технических мер, в том числе, используемых СЗИ.

- На этапе создания систем и сетей проводится на основе предполагаемых архитектуры и условий функционирования, определенных по результатам изучения и анализа исходных данных на них. Результаты оценки должны быть направлены на обоснование выбора организационных и технических мер по защите информации, а также на выбор СЗИ и их функциональных возможностей.

- Проводится с использованием экспертного метода, то есть, формируется экспертная группа.

- Проводится подразделением по защите информации (отдельными специалистами, назначенными ответственными за обеспечение защиты) с участием подразделений или специалистов, ответственных за эксплуатацию систем и сетей, профильных подразделений или с привлечением специалистов сторонних организаций.

- Для получения, уточнения отдельных исходных на этапе эксплуатации систем и сетей могут применяться автоматизированные средства инвентаризации систем и сетей, анализа уязвимостей, тестирования на проникновение систем и сетей, а также иные средства, используемые для исследований уровня защищенности систем и сетей и содержащейся в них информации.

- Для систем и сетей, функционирующих на базе инфраструктуры ЦОД или облачной инфраструктуры, угрозы определяются как для самих систем и сетей, так и для информационно-телекоммуникационной инфраструктуры, на которой они функционируют.

- Если поставщик услуг не оценил угрозы безопасности информации или не представил результаты такой оценки, оператор при оценке исходит из предположения, что инфраструктура ЦОД или облачная инфраструктура подвержена угрозам безопасности информации — скомпрометирована нарушителем с максимальным уровнем возможностей.

- Результаты оценки угроз безопасности информации отражаются в модели угроз.

- При размещении систем и сетей на базе информационно-телекоммуникационной инфраструктуры ЦОД или облачной инфраструктуры, принадлежащей поставщику услуг, оценка проводится оператором во взаимодействии с поставщиком услуг.

Границы при оценке угроз в информационной инфраструктуре поставщика услуг выглядят так:

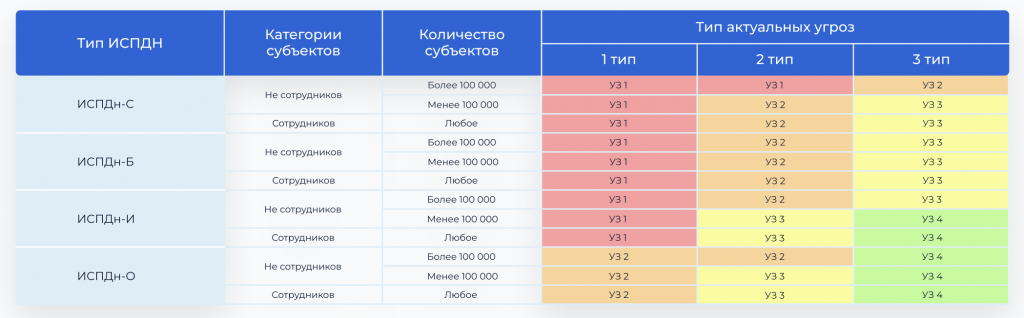

О типах актуальных угроз

Актуальные угрозы безопасности ПДн – совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к ПДн при их обработке в информационной системе, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия.

Угрозы 1-го типа связаны с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении (операционной системе), используемом в информационной системе.

Угрозы 2-го типа связаны с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении (например, 1С), используемом в информационной системе.

Угрозы 3-го типа не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Далее определяем необходимый уровень защищённости персональных данных:

Пошаговую подробную инструкцию по определению уровня защищённости ПДн разместили тут.

Далее — пошаговая подробная иструкция по обеспечению безопасности ПДн.

6 шагов к обеспечению безопасности ПДн

Шаг 1: определяем уровень защищенности по ПП РФ 1119. На основании этого составляем перечень мер из приказа ФСТЭК №21.

Шаг 2: определяем базовый набор мер.

Шаг 3: определяем второй, базовый набор мер для установленных УЗ. Структурно-функциональные характеристики. Используемые технологии. Особенности функционирования.

Шаг 4: определяем третий базовый набор мер через адаптацию — исключение неприменимых мер.

Шаг 5: определяем четвёртый базовый набор мер через уточнение — невыбранные ранее меры из приказа ФСТЭК №21.

Шаг 6: определяем пятый базовый набор мер через дополнение — меры, установленные иными нормативными правовыми актами.

Таким образом, на «выходе» у нас получается дополненный, уточненный, адаптированный, базовый наборы мер по каждому УЗ ПДн.

Переходим к практике.

Состав и реализация мер защиты каждого из УЗ ПДн: всё о СЗИ

В таблице — состав мер защиты каждого из УЗ ПДн и типы средств защиты информации, которые нужны для реализации.

| Группа мер | Тип средства защиты | Примечание |

| I. Идентификация и аутентификация субъектов и объектов доступа | Средство защиты от НСД, механизмы защиты ОС | — |

| II. Управление доступом субъектов доступа к объектам доступа | Средство защиты от НСД, механизмы защиты ОС | Отдельные меры реализуются криптошлюзами |

| III. Ограничение программной среды | Средство защиты от НСД, механизмы защиты ОС | Большую часть группы составляют организационные меры |

| IV. Защита машинных носителей персональных данных | Средство защиты от НСД, механизмы защиты ОС | — |

| V. Регистрация событий безопасности | Любое средство защиты | — |

| VI. Антивирусная защита | Антивирус | — |

| VII. Обнаружение вторжений | Средво обнаружения вторжений (IDS/IPS) | — |

| VIII. Контроль (анализ) защищенности ПДн | Средтво анализа защищенности (выявления уязвиомстей) | — |

| IX. Обеспечение целостности информационной системы и ПДн | Средство защиты от НСД, механизмы защиты ОС | — |

| X. Обеспечение доступности ПДн | Средство защиты от НСД, механизмы защиты ОС | — |

| XI. Защита среды виртуализации | Гипервизор, хостововая ОС, средство защиты среды виртуализации | — |

| XII. Защита технических средств | Организационные меры защиты | — |

| XIII. Защита ИС, ее средств, систем связи и передачи данных | Средство защиты от НСД, механизмы защиты ОС | Отдельные меры реализуются криптошлюзами, межсетевыми экранами |

| XIV. Выявление инцидентов и реагирование на них | Организационные меры защиты | — |

| XV. Управление конфигурацией ИС и системы защиты ПДн | Организационные меры защиты | — |

Для реализации защиты подходят не все СЗИ. Важно, чтобы они соответствовали требованиям регуляторов.

Для чего нужны СЗИ

Чтобы выполнить требования регуляторов

п.4 Приказ ФСТЭК России №21:

меры по обеспечению безопасности ПДн реализуются, в том числе, посредством применения в ИС СЗИ, прошедших, в установленном порядке, процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности ПДн.

п.13 ПП РФ №1119:

Для обеспечения… уровня защищенности ПДн при их обработке в ИС необходимо выполнение следующих требований:…

г) использование СЗИ, прошедших процедуру оценки соответствия требованиям законодательства

Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

Фиксация действий пользователей

То есть, определение инцидента или риска утечки ПДн, реагирование и пресечение утечек инцидентов.

Чтобы снизить репутационные риски

То есть, обосновать принятие мер защиты.

Чтобы подтвердить надежность

Например, для взаимодействия с другими юр.лицами, в том числе, при развитии бизнеса.

| Несертифицированные СЗИ | Сертифицированные СЗИ |

| Нужно показывать документы о проведении оценки, включая программу и методику | Не нужно доказывать эффективность и функциональность |

| Обосновать применение СЗИ без сертификата | Есть сертификат и формуляр на соответствие определенному классу, уровню доверия |

| Актуальная техническая поддержка и обновление | Закрывает требования регуляторов |

Если часть СЗИ уже есть, но сертификата у них нет:

- Оператор может без лицензиата ФСТЭК Росии провести оценку соответствия.

- Разработать программу и методику испытаний, подобрать подходящий набор инструментов.

- Определить, нейтрализует ли СЗИ угрозы и выполняет ли меры, закрывая требования.

- Оформить заключение о том, что СЗИ реализует весь функционал.

Как подтвердить выполнение требований?

Оценка эффективности применяемых мер защиты

Обязательна для всех операторов ПДн, можно проводить самостоятельно на основании программы и методики испытаний (можно подсмотреть ГОСТы). Не накладывает ограничений, кроме проведения не реже одного раза в три года.

По результатам оценки оформляется заключение. К заключению прилагаются протоколы оценки, подтверждающие полученные результаты и обосновывающие вывод.

Аттестация

Добровольная для всех, кроме операторов ГИС. Проводится органом по аттестации, лицензиатом ФСТЭК России. Регламентирована Приказом ФСТЭК №77.

Что делать прямо сейчас?

- Определить угрозы ПДн — определяем ущерб, в случае реализации угрозы, выявляем нарушителей, делаем оценку угроз, анализ БДУ ФСТЭК России.

- Определить меры защиты — решаем, с помощью чего будем закрывать актуальные угрозы и выполнять требования регуляторов.

- Разработать документацию по реализации мер — готовим перечень мер защиты или техническое задание на создание СЗПДн, Технический проект на создание СЗПДн, которые помогут понять что, куда установить и как настроить, чтобы нейтрализовать угрозы и выполнить требования регуляторов.

- Реализовать меры защиты — настраиваем встроенные механизмы защиты, реализуем внедрение, настройку СЗИ и ввод в эксплуатацию СЗПДн.

- Контролировать — на протяжении всего жизненного цикла СЗПДн проверяем актуальность настроек СЗИ, угроз ПДн, корректируем меры и СЗПДн.

Сделать всё это может как сам оператор, так и поставщик услуг. Напишите нам сюда для проведения бесплатного аудита реализации защиты информации в вашей организации, например, вашего сайта.

Если вам интересно закрыть все задачи одним решением, не беспокоиться о документации, выборе и внедрении СЗИ и соблюдении всех требований регуляторов — ознакомьтесь с SafeCloud 152-ФЗ — готовым сервисом для выполнения ФЗ-152 на аттестованной защищённой облачной инфраструктуре с лучшей стоимостью:

- Пакет документов для выполнения 152-ФЗ

- Технические меры защиты уже в Safe Cloud

- Делегирование ответственности за утечку ПДн в CORTEL

- Прямой доступ к экспертам

- Легкая бесшовная миграция

Напишите сюда — и наш отдел информационной безопасности свяжется с вами для подбора лучшего решения под ваши задачи.