Российские средства защиты информации: vGate R2

Программный комплекс vGate R2 предназначен для защиты платформ виртуализации на базе VMware vSphere, СКАЛА-Р и KVM.

Сертификат ФСТЭК подтверждает соответствие требованиям:

- в части защиты от несанкционированного доступа по 5 классу защищенности;

- к 4 уровню доверия средств обеспечения безопасности ИТ;

- по профилю защиты межсетевых экранов типа Б четвертого класса защиты.

Можно использовать для защиты:

- ГИС до К1 включительно

- ИСПДн до УЗ1 включительно

- АС до класса 1Г включительно

- АСУ ТП до К1 включительно

- ЗОКИИ до 1 категории включительно

Поддерживает средства управления виртуализацией:

VMware:

• vCenter

• VMware Cloud Director

KVM-виртуализация:

• Proxmox 7.2

• Proxmox 7.0, OpenNebula 5.10.5 в составе Альт Сервер Виртуализации 10

СКАЛА-Р Управление 1.80, 1.90, 1.93.

Какие задачи решает:

- Защита виртуальных машин от несанкционированного копирования, клонирования, уничтожения

- Защита от специфических угроз, характерных для виртуальных сред

- Контроль привилегированных пользователей

- Микросегментация инфраструктуры

- Мониторинг событий безопасности и расследование инцидентов ИБ

- Автоматизация compliance и best practice

Как устанавливать?

Чтобы установить компонент «сервер авторизации» vGate R2 версии 4.7 требуется:

- Windows Server 2016, version 1607 x64 + Update KB4103720;

Windows Server 2019, versions 1809, 2109 x64;

Windows Server 2022 (21H2). - Минимальная необходимая пропускная способность канала для сети резервирования — 10 Мбит/с.

- 10 ГБ на жестком диске.

Дополнительно:

• Драйверы для JaCarta — при использовании персонального идентификатора JaCarta.

• Драйверы для Рутокен — при использовании персонального идентификатора Рутокен.

Есть 2 варианта установки:

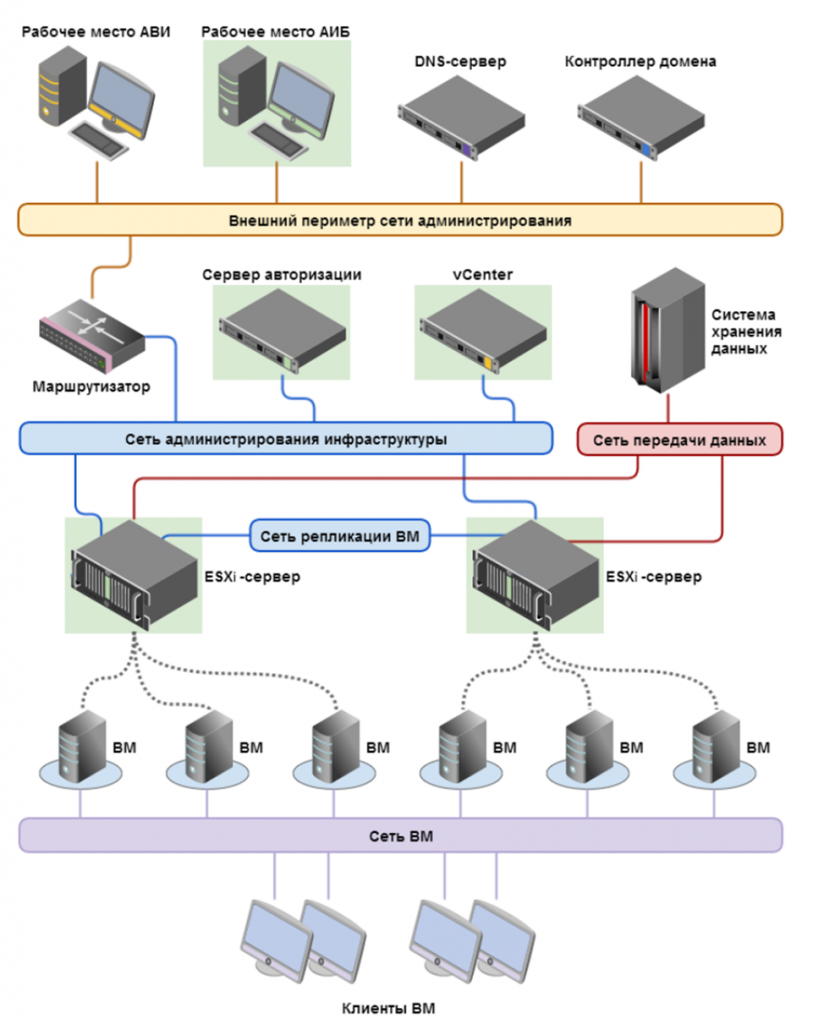

1. При использовании стороннего маршрутизатора.

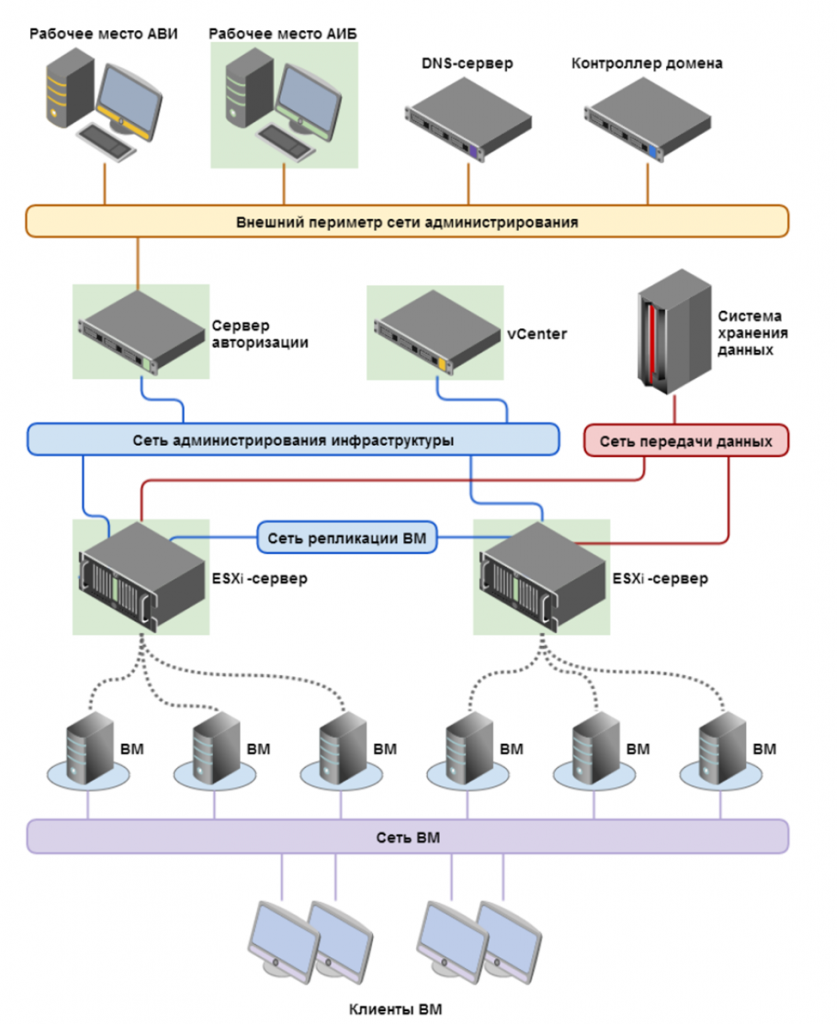

2. Для работы без отдельного маршрутизатора

Процесс установки примитивный и интуитивно понятный, поэтому перейдём к базовой настройке.

Как настроить?

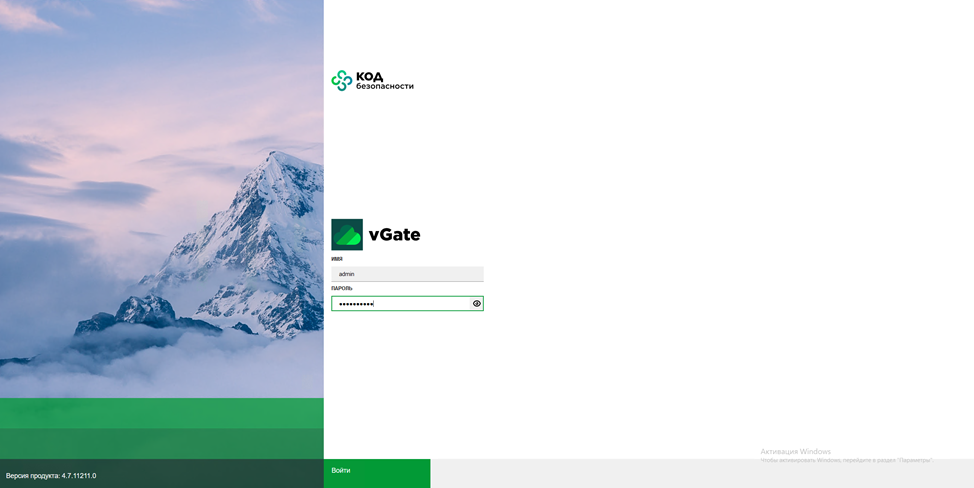

После загрузки vGate R2 на рабочем столе появится ярлык «Консоль управления vGate».

При переходе открывается веб-интерфейс консоли управления vGate, нужно авторизоваться с помощью учетной записи администратора, созданной при установке.

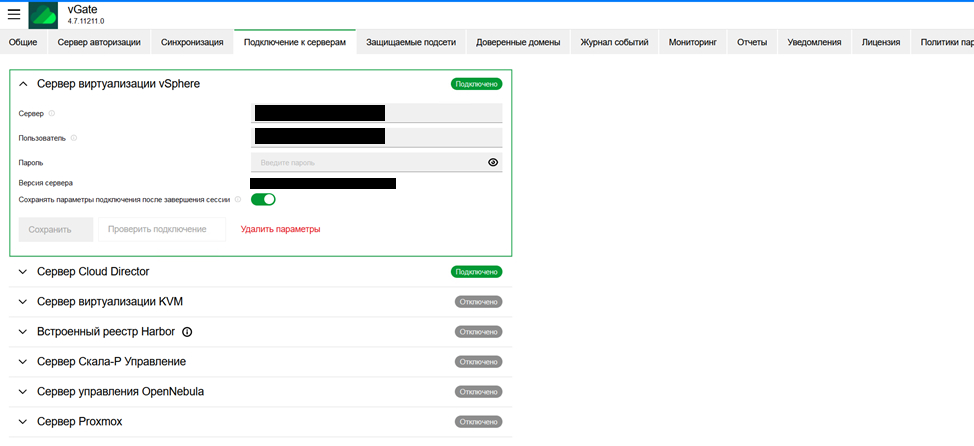

Для подключения к серверу виртуализации переходим на вкладку «Настройки – Подключение к серверам», вводим адрес сервера и данные учетной записи, обладающей правами администратора на сервере виртуализации.

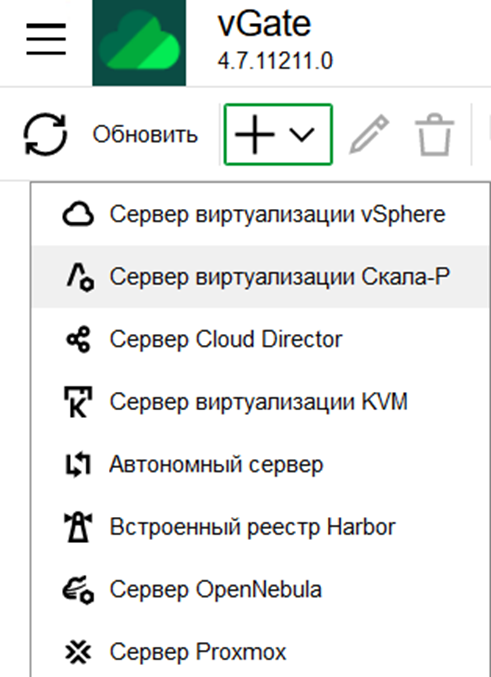

Затем перейти на вкладку «Защищаемые сервера — + — Необходимый сервер виртуализации».

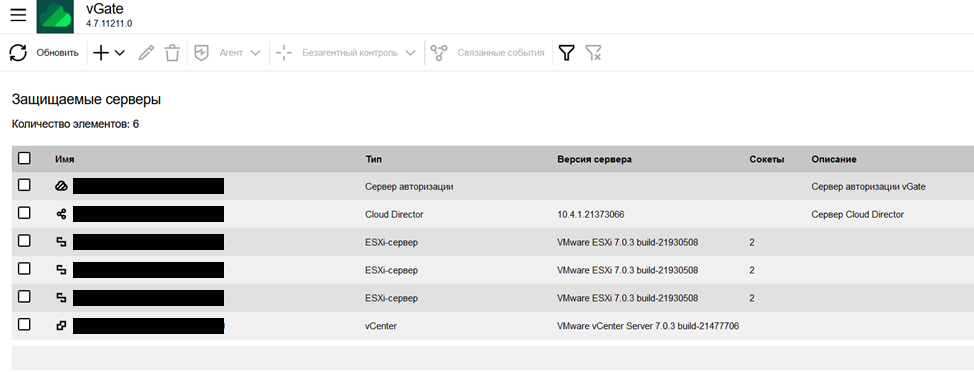

После того, как необходимый сервер был добавлен, он появится в списке защищаемых серверов:

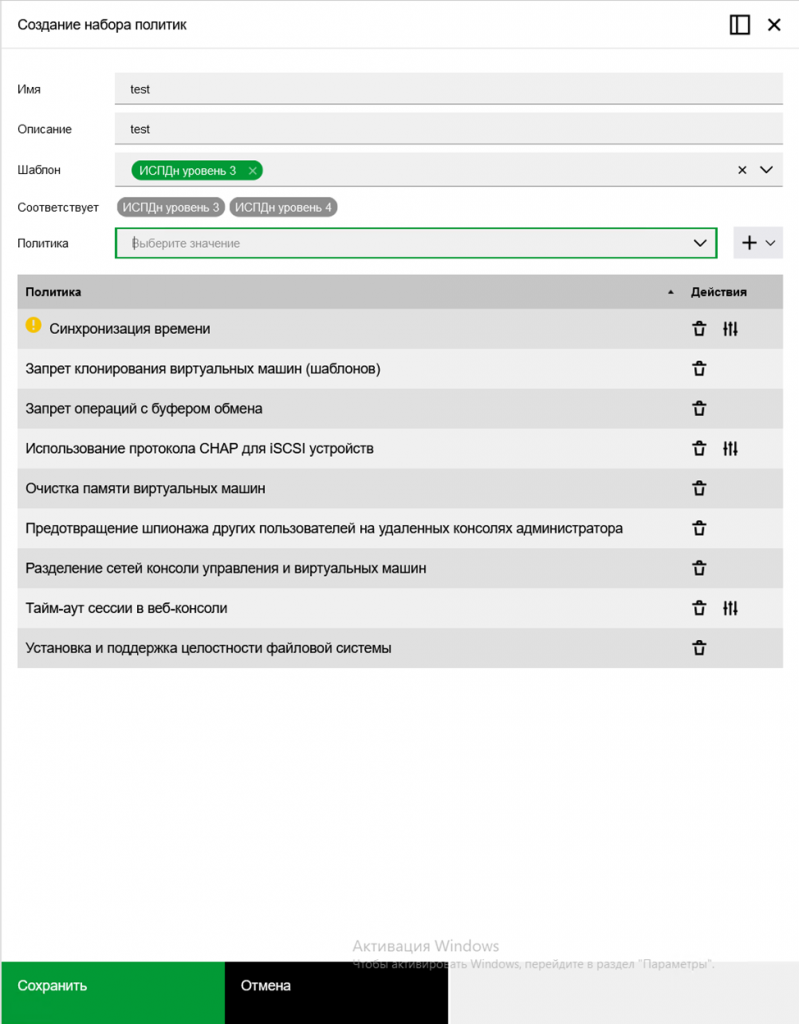

Чтобы назначить нужные политики безопасности на сервера виртуализации, переходим на вкладку «Политики безопасности — +». Заполняем имя, описание набора политик и выбираем из выпадающего списка либо шаблон, либо политику безопасности.

На примере создали набор политик из шаблона «ИСПДн уровень 3», восклицательным знаком помечена политика, требующая дополнительной конфигурации.

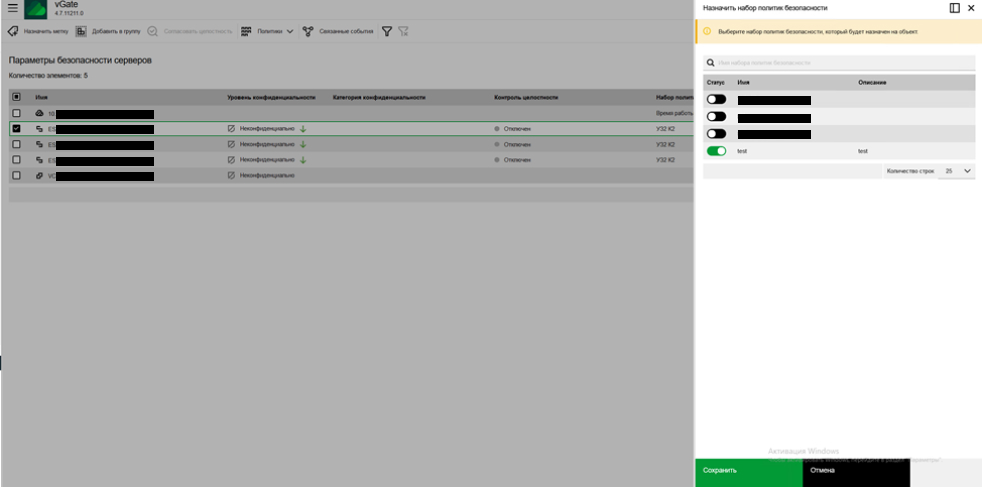

Для назначения созданного набора политики переходим на вкладку «Параметры безопасности серверов — Выбрать необходимый сервер – Политики – Назначить – Выбрать набор политик – сохранить»:

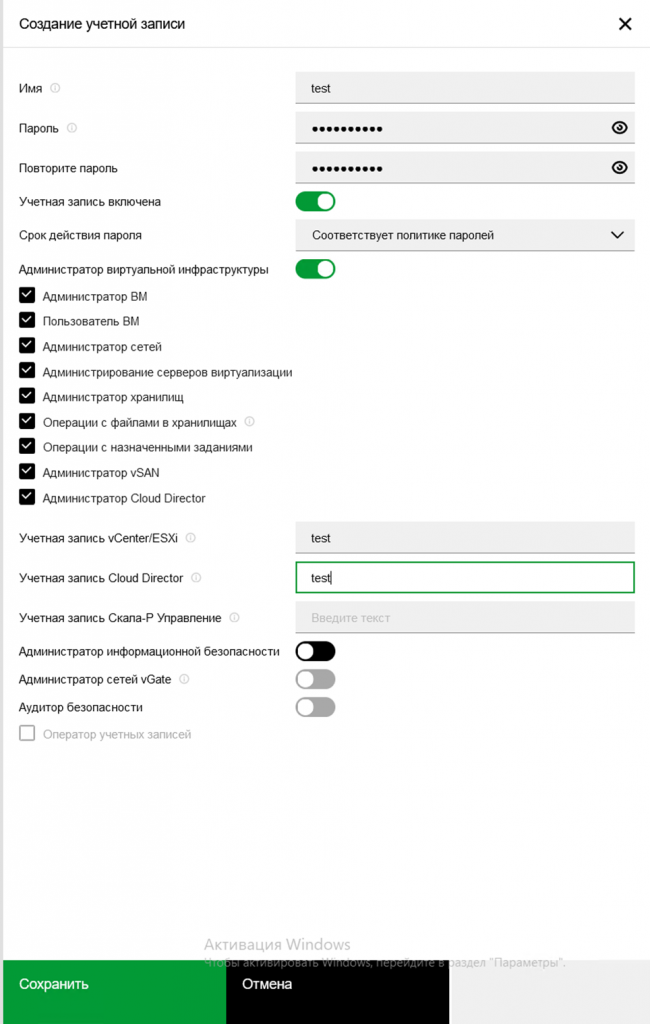

Чтобы администраторы среды виртуализации получили доступ к серверам виртуализации, создаём учетную запись администратора виртуальной инфраструктуры.

Переходим на вкладку «Учетные записи — +». В поле «Учетная запись vCenter/ESXi/Cloud Director» указываем учетную запись, с помощью которой можно будет выполнить авторизацию (невозможно будет подключиться с данными другой учетной записи).

В vGate возможно 2 вида подключений:

1. С клиентом vGate — ПО, которое устанавливается на рабочее место пользователя.

2. Без клиента vGate — через страницу авторизации vGate.

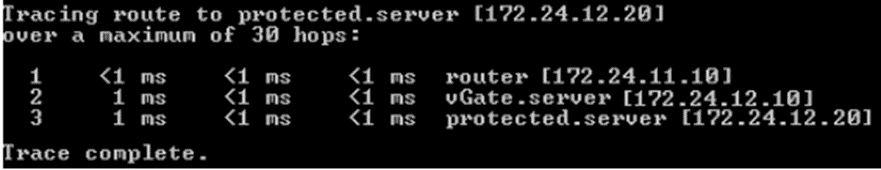

При втором варианте трафик должен проходить через сервер авторизации vGate. Для проверки этой настройки можно провести трассировку маршрута до защищаемого сервера. При выполнении сетевые пакеты должны проходить через сервер авторизации vGate.

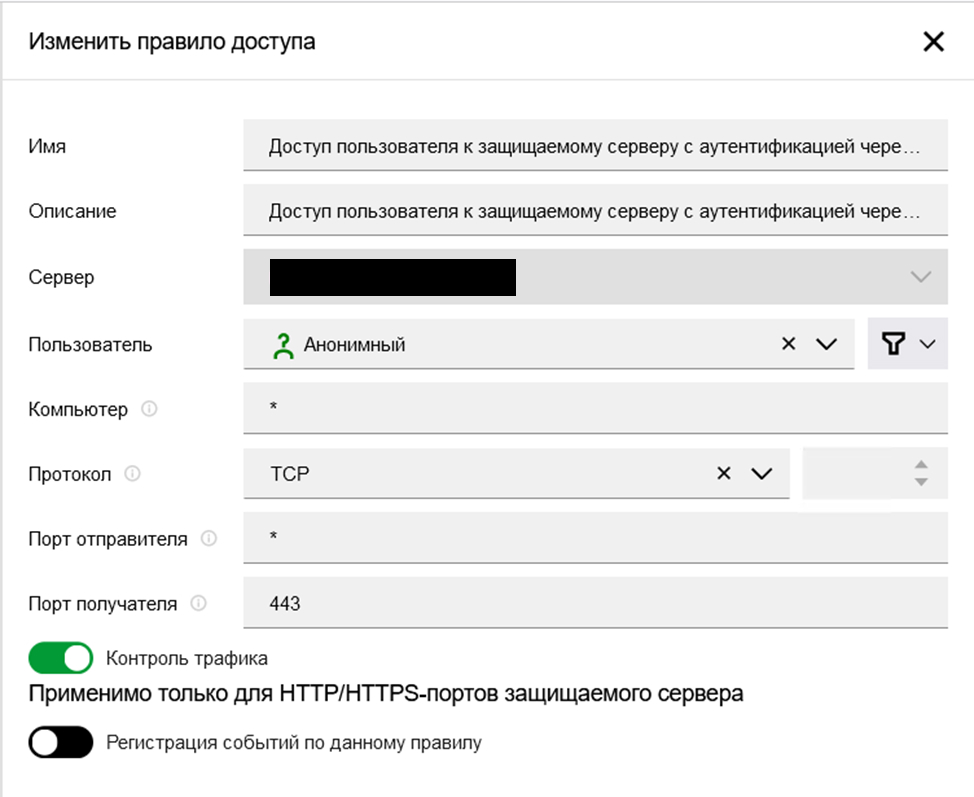

После создания учетной записи переходим на вкладку «Правила доступа – выбрать сервер подключения – добавить правило доступа». В нашем примере добавили правило для доступа через страницу авторизации vGate.

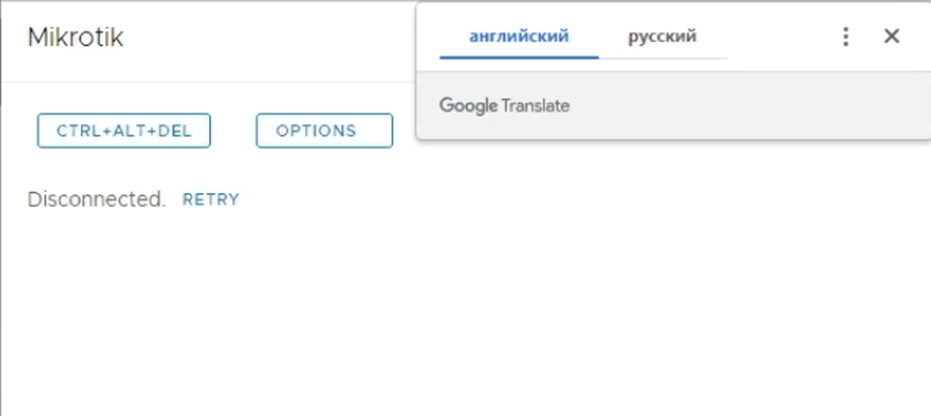

Базовую настройку выполнили, можем подключаться к серверу виртуализации.

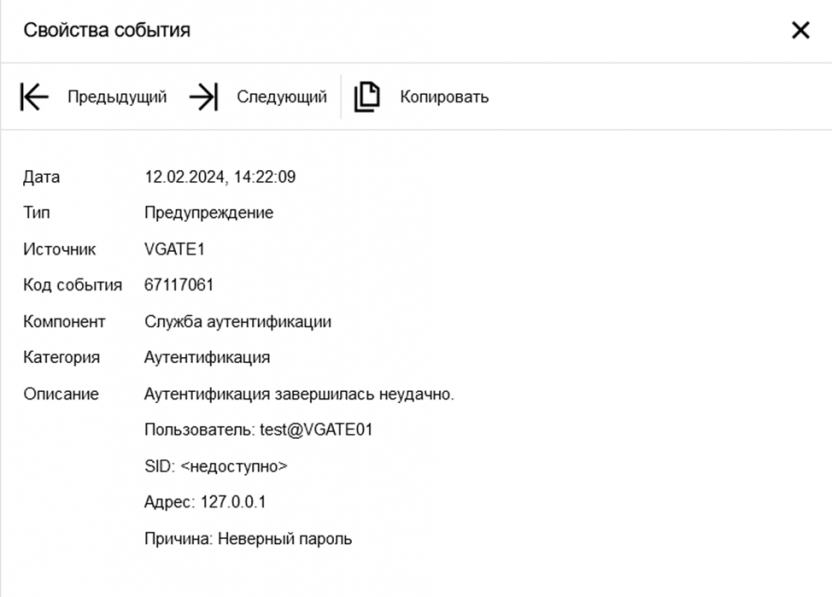

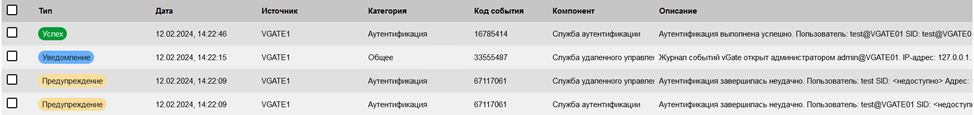

При подключении нарочно допустили ошибку в пароле, чтобы событие отобразилось в журнале событий vGate.

Что умеет vGate R2?

Фильтровать сетевой трафик с помощью vNETWORK

- Централизованное управление правилами фильтрации во всей виртуальной инфраструктуре

- Гранулярная настройка правил фильтрации

- Оперирование на уровне ВМ и групп ВМ и поддержка механизмов миграции ВМ

- Автодобавление виртуальных машин в сегменты

- Нет агента в гостевой ОС

- Не требуются дополнительные ВМ для обработки пакетов

- Отсутствие единой точки отказа

- Подробный аудит запрещенных/разрешенных пакетов

- Не требует наличие NSX

- Нет требований к редакциям платформ виртуализации

Мониторинг виртуальной инфраструктуры

- Сбор, нормализация и фильтрация данных о событиях, происходящих в виртуальной инфраструктуре

- Корреляция событий, в том числе и с событиями самого vGate

- Отправка инцидентов безопасности во внешние системы по протоколу syslog и SMTP

- Встроенные шаблоны правил корреляции

- Контроль действий, осуществляемых в обход сервера авторизации vGate

- Работа в гетерогенных виртуальных инфраструктурах

- Возможность создания отчетов в новом веб-интерфейсе

Администрирование

- Разграничение доступов администраторов безопасности

▪ ЦОД

▪ организации арендатора - Встроенные роли администраторов

▪ ВМ ▪ сети ▪ СХД ▪ пользователя ВМ ▪ аудитора - Поддержка аутентификации с JaCarta, Рутокен

- Возможность подключения с использованием браузера на любой ОС

Контроль целостности виртуальных машин

- Проверка целостности компонентов ВМ:

▪ Процессор

▪ Объем ОЗУ

▪ Подключенные диски

▪ Сетевые интерфейсы

▪ И др. - Проверка целостности образов контейнеров в реестре Harbor

- Принцип двух персон при изменении конфигурации ВМ — изменение не вступит в силу, пока не будет подтверждено администратором ИБ.

Защита виртуальных машин

- Запрет создания снапшотов и клонирования ВМ

- Гарантированное удаление информации из хранилища

- Контроль:

▪ подключаемых устройств

▪ Контроль доступа к консоли ВМ

▪ Контроль скачивания файлов ВМ

▪ Контроль доступа к vSphere Pods

Защита гипервизора

- Включение Lockdown Mode

- Запрет подключения USB-устройств к хосту

- Запрет SSH-подключения к хосту

- Настройка журналирования ВМ

- Контроль используемых на хосте приложений

- Контроль разделения управляющей и «боевой» сетей

Назначение меток и политик безопасности

Политики объединяются в шаблоны — встроенные и пользовательские.

Шаблоны политик назначаются на: сервер виртуализации, виртуальную машину, физический сетевой интерфейс, группу объектов.

Метки и правила могут назначаться группам пользователей в соответствии со структурой Microsoft Active Directory

Метки могут применяться к: серверу виртуализации, хранилищу, виртуальной машине, физическому сетевому интерфейсу, виртуальной сети, пользователю.

Типы меток:

- неиерархические — категории конфиденциальности;

- иерархические — уровни конфиденциальности;

- пользовательские уровни конфиденциальности.

Отказоустойчивость

Поддержка:

- VMware vCenter SRM

- vCSA HA

- vCenter Linked Mode

- Кластеризация сервера авторизации vGate

- VMware Auto Deploy

Интеграция с SIEM и другими системами

- Отправка событий безопасности во внешние системы по протоколу syslog

- Подробная настройка событий, которые отправляются на syslog-сервер

- Отправка информации о произошедших событиях на почту через SMTP

Особенности эксплуатации

С чем столкнулись?

В ходе тестирования ПК vGate R2 обнаружили, что веб-консоль виртуальной машины в vCloud Director не запускается.

Решение:

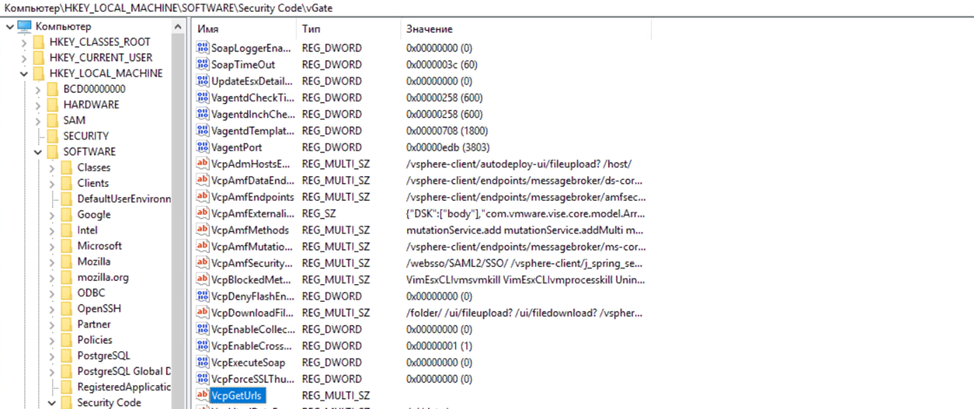

Добавили в реестр windows на сервере авторизации vGate в параметре VcpGetUrls строчку |(?:^/443;cst-/.*$) в конце, после чего перезагрузили службу vcp (vGate Proxy Service) и подключились к консоли.

С чем столкнулись?

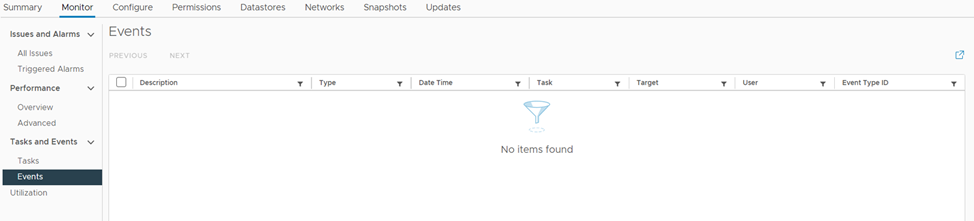

На вкладке «Events» в vSphere client не отображаются события виртуальной машины.

Решение

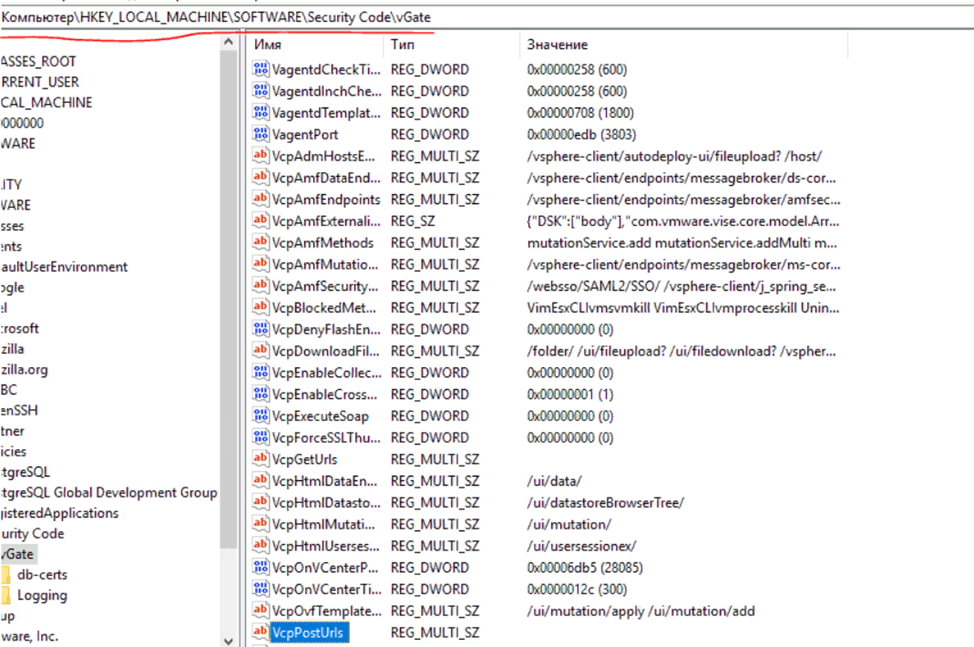

На сервер авторизации vGate в реестре windows в параметре VcpPostUrls, добавили строчку

|(?:^/ui/events/.*$) в конце, после чего перезагрузили службу vcp (vGate Proxy Service).

С чем столкнулись?

Согласно документации Release notes, возможна некорректная работа vGate и NicTeaming. При совместной работе NicTeaming и vGate могут наблюдаться различного рода сетевые проблемы. В нашем случае, при использовании NicTeaming, мы столкнулись с проблемой того, что vSphere client попросту не загружался, для решения пришлось избавиться от этой технологии.

Мы используем vGate R2 для защищённого облака Safe Cloud 152-ФЗ. Решение сертифицировано ФСТЭК и подходит для решения комплекса задач, связанных с защитой платформ виртуализации.

Если у вас остались вопросы по выполнению требований законодательства, защите обработки ваших персональных данных или Safe Cloud 152-ФЗ – просто напишите нам.