Информационная безопасность: главное за 10 минут

Риски. Подходы. Эффективность.

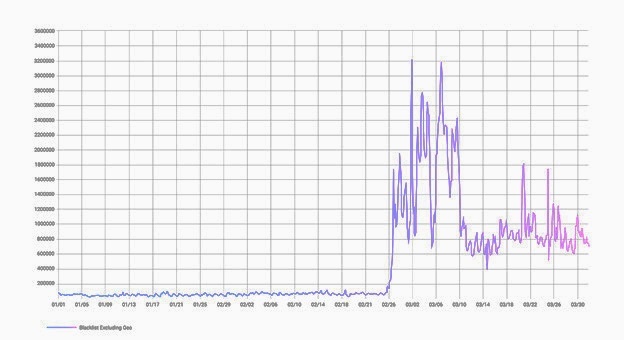

По данным аналитиков IDC — 98% организаций пострадали как минимум от одного нарушения информационной безопасности за 2021 год. А с февраля 2022 года недельный объем атак вырос с 1200 до 18000.

Большинство руководителей полностью осознают необходимость дополнительных мер обеспечения информационной безопасности на фоне резкого всплеска активности. Первый квартал 2022 года оказался беспрецедентным с точки зрения DDoS-атак.

Зафиксирован рекордный инцидент с участием 901 600 атакующих устройств.

Продолжительность атак увеличилась в 4 раза.

Аналитики из Unit 42 проанализировали 18 000 облачных учетных записей и пришли к выводу, что причиной кибер уязвимостей являются:

- неправильные настройки домена компании — 65%

- ненадежный пароль — 53%

- повторно использованный пароль — 44%

Согласно исследованию Imperva, по итогам 2021г.:

- 59% инцидентов в компаниях региона EMEA (Европа, Ближний Восток, Африка), куда входит и Россия, вызваны деятельностью собственных сотрудников, как умышленной, так и связанной с небрежностью или ошибками;

- 70% признали, что в их компаниях отсутствует стратегия защиты от инсайдерских рисков;

- в 29% компаний не видят в сотрудниках угроз;

- ровно треть заявили, что не могут преодолеть внутренние барьеры.

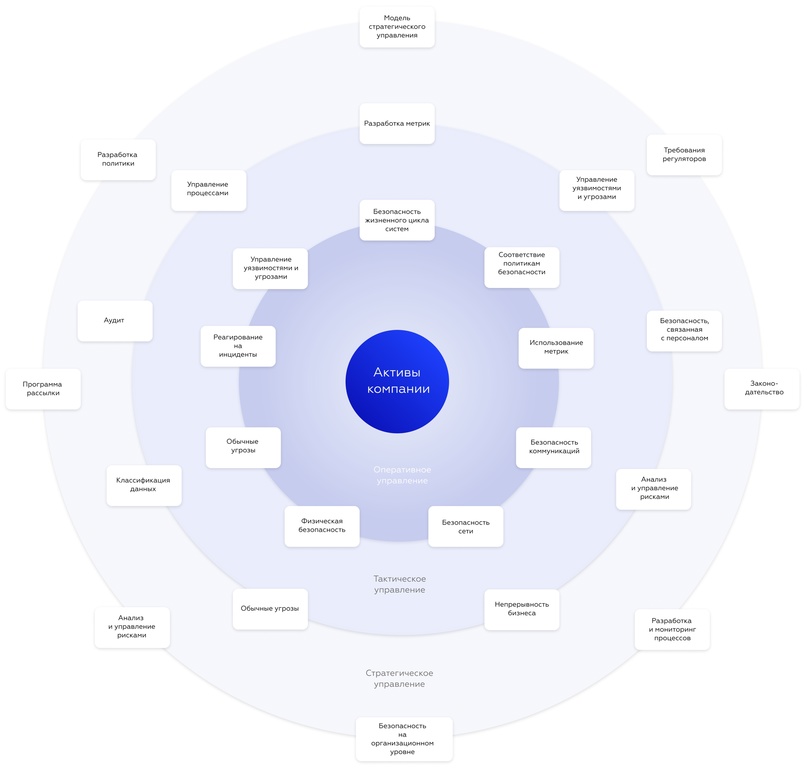

Сложно ли построить систему информационной безопасности?

В соответствии с моделью ISO 27001:2013 информационная безопасность пронизывает все слои управления бизнесом и связана следующими мерами:

- Политики информационной безопасности

- Организационные аспекты информационной безопасности

- Вопросы безопасности, связанные с персоналом

- Управление активами

- Управление доступом

- Криптография

- Физическая безопасность и защита от угроз окружающей среды

- Безопасность операций

- Безопасность коммуникаций

- Приемка, разработка и поддержка систем

- Отношения с поставщиками услуг

- Управление инцидентами информационной безопасности

- Аспекты информационной безопасности в обеспечении непрерывности бизнеса

- Соответствие требованиям

При построении защиты проходим следующие этапы:

I — анализ рисков, заканчивающийся разработкой проекта системы защиты и планов непрерывной работы и восстановления

II — реализация системы защиты

III — непрерывный контроль работоспособности системы защиты и автоматизированной информационной системы в целом

Представим наглядно уровни и структуру информационной безопасности предприятия:

Экономика

Финансовые показатели бизнес-процессов сегодня напрямую зависят от эффективности и непрерывности работы ИТ-инфраструктуры. Решение о защите которой принимается на основе качественной оценки возможных эффектов, даже при наличии рассчитанных показателей ROI* и ТСО**. Почитать об этом можно здесь.

Обеспечение информационной безопасности сегодня становится все более дорогой задачей из-за роста объема рисков.

В целом, у компании два варианта:

1 — защита собственными силами. Качество и результат при этом ложатся на внутренние кадровые ресурсы.

2 — защита как сервис. Тут единый контракт с понятными и прогнозируемыми затратами, описанными процессами, задокументированным SLA, параметрами качества и финансовой ответственностью подрядчика за исполнение.

Выгода и привлекательность второго очевидны, сегодня ИБ — сервисы воспринимаются уже не как эксперимент, а как тренд. При этом, я наблюдаю и обратную сторону — рынок работает по проектной парадигме:

“пришел — получил задачу — выполнил — ушел”

А заказчик остается с бизнес-процессом и результатом тет — а — тет.

Но безопасность невозможно “добавить” к системе. Её нужно закладывать с самого начала и поддерживать на протяжении всего жизненного цикла.

Опыт CORTEL и открытые исследования*** подсказывают, что ответственный подрядчик, который интегрируется в процессы заказчика и забирает на себя конкретную функцию — приносит лучший финансовый результат и большую эффективность для потребителя сервиса, чем классические подходы. Ценность создается, обеспечивается и поддерживается пока процесс актуален и действует контракт. Таким образом, процесс выстроен и действует политика — решать проблему на любом этапе, а не оставлять заказчика наедине с ней после проекта.

*ROI — коэффициент окупаемости или показатель возврата инвестиций

**TCO — совокупная стоимость владения ИТ- инфраструктурой

***Большинство компаний отмечает рост финансовых показателей, в связи с применением ITSM. Сервисы приводят к сокращению затрат и влияют на повышение доходности: тот и другой эффект отметили более 40% респондентов «Потенциал облачных технологий в России».

Согласно исследованию Accenture, 96% компаний уже сократили затраты на ИТ благодаря ITSM. В среднем экономия составила 7,9%. При этом 83% респондентов считают сервисы компонентом гибкости и расширенных возможностей, а 73% полагают, что ITSM помогает снижать риски и преодолевать неопределенности на рынке.