Как составить модель угроз в 2024: подробно о методике ФСТЭК

В прошлом материале мы рассказывали, с чего начинается составление модели угроз (МУ) по методике ФСТЭК — как понять, что «время пришло», отличия организационно-распределительной от проектной документации, а также этапы составления модели.

Нам пришли обращения с просьбой разобрать каждый этап. Основываясь на Методике ФСТЭК и нашем опыте в составлении МУ, мы подготовили подробный разбор каждого этапа.

Вы решились, назначили ответственных, составили организационно-распределительную документацию, провели аудит и готовы к построению модели угроз. Что делать дальше?

Определяем негативные последствия от реализации/возникновения угроз

На основе результатов аудита и специфики деятельности организации, оператор обязан определить событие или группу событий, в результате которых последует ущерб:

- Физическому лицу

- Юридическому лицу или индивидуальному предпринимателю

- Ущерб государству в области обороны, безопасности и правопорядка, в социальной, экономической, политической, экологической сферах деятельности

Это относится к нарушению основных процессов, которые обеспечивают системы и сети, и информации, содержащейся в системах и сетях.

Негативные последствия прописываются конкретно и применимо к сфере деятельности оператора. Например: одно из возможных негативных последствий в случае реализации угроз безопасности информации для оператора связи — непредоставление услуг сотовой связи абонентом — ущерб в социальной сфере.

Таким образом, раздел 3 в нашей модели угроз (после общих положений и описания характеристик систем и сетей как объектов защиты) должен содержать:

- Тип ущерба (кому будет нанесён)

- Описание негативных последствий от реализации угроз

Определяем возможные объекты воздействия угроз

Четвёртый раздел нашей модели должен содержать:

- Наименования и назначение компонентов систем и сетей, которые участвуют в обработке и хранении защищаемой информации / обеспечивают реализацию основных процессов.

- Описание видов воздействия на компоненты, которые могут привести к негативным последствиям.

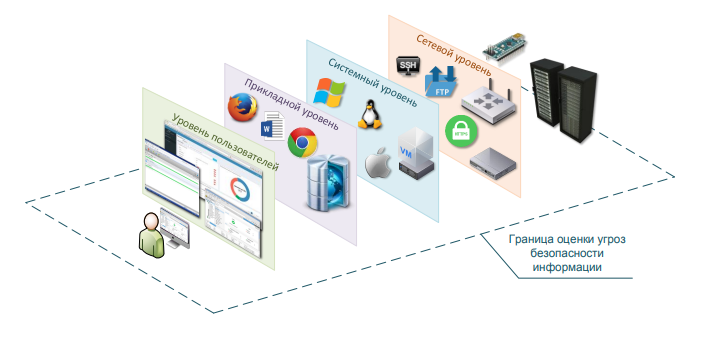

Объекты (виды) воздействия определяются на аппаратном, сетевом, системном, прикладном и уровне пользователей.

Описание видов воздействия и последствий должно быть конкретным, например: непредоставление услуг связи абонентам возможно в случае отказа обслуживания маршрутизатора уровня ядра сети.

Сюда же желательно приложить функциональную (не топологическую!) схему компонентов систем и сетей.

Источники угроз безопасности информации

Пятый раздел МУ должен содержать:

- характеристику нарушителей и возможные цели реализации ими угроз;

- категории актуальных нарушителей;

- описание возможностей нарушителей в отношении назначения, состава, архитектуры систем и сетей.

Здесь мы определяем лицо/группу лиц, которые могут нанести ущерб. Ими могут быть конкурирующие компании, хакеры, бывшие сотрудники компании, преступные группировки — в общем, все те, кому может быть выгодно реализовать угрозу на ИС оператора.

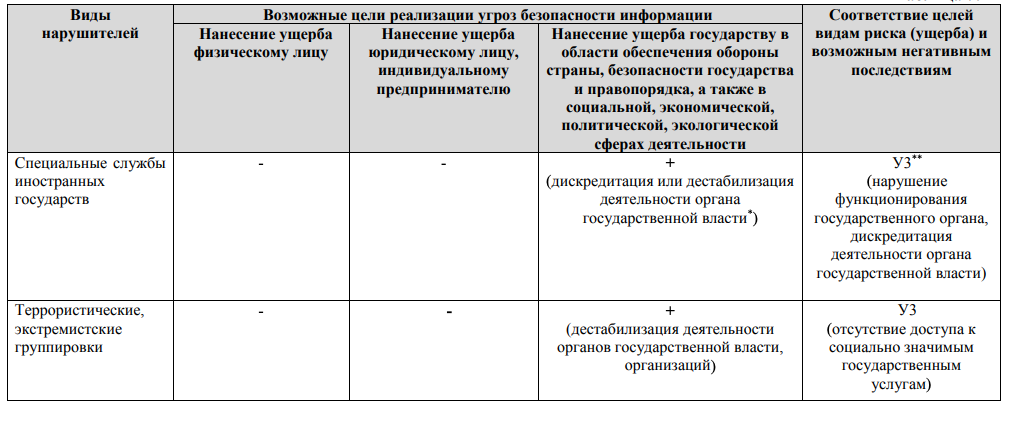

В Методике ФСТЭК есть приложение 7 с таблицей возможных нарушителей, видом ущерба, который они могут нанести и критичность последствий. Нам же здесь следует обратить внимание на то, что вид ущерба напрямую взаимосвязан с нарушителем — так, у спецслужб иностранных государств нет цели нанесения ущерба конкретному физическому лицу.

Теперь о категориях нарушителей. По Методике, да и по логике — у возможных нарушителей разные ресурсы, права доступа к системам, уровни компетентности и мотивации. Чтобы «сгруппировать», ввели четыре категории нарушителей, обладающих:

- Н1 — базовыми возможностями по реализации угроз безопасности

- Н2 — базовыми повышенными возможностями

- Н3 — средними возможностями

- Н4 — высокими возможностями

Актуальным нарушителям присваивается категория, а также обозначение — внешние без прав доступа или внутренние с правами доступа. Идём дальше — воздействие внешних нарушителей всегда намеренное, воздействие внутринних может быть намеренным или непреднамеренным.

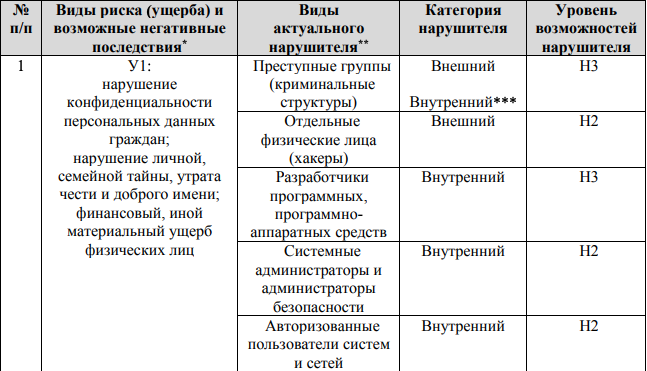

В Приложении 9 всё той же Методики есть примеры результатов определения актуальных нарушителей:

Оценка способов реализации/возникновения угроз

Мы почти у цели! Шестой раздел модели угроз должен содержать:

- описание способов реализации угроз безопасности, которые могут использовать разные нарушители

- описание интерфейсов объектов воздействия, которые могут использовать нарушители при нападении

- виды и категории нарушителей, которые могут использовать актуальные способы

В первом пункте, в способах, выписываем все, что может сделать нарушитель в отношении наших систем, например, внедрить вредоносное ПО, использовать уязвимости, установить зловредные закладки, совершить ошибочные действия в процессе эксплуатации.

Интерфейс, второй пункт — это точка входа на аппаратном, системном, прикладном уровнях а также на телекоммуникационном оборудовании. В ходе анализа должны быть определены как логические, так и физические интерфейсы объектов воздействия, в том числе требующие физического доступа к ним.

Оценка актуальности угроз безопасности информации

Седьмой — заключительный, самый объёмный раздел в модели угроз. Он должен содержать:

- перечень возможных угроз безопасности для соответствующих способов их реализации и уровней возможностей нарушителей;

- описание возможных сценариев реализации угроз;

- выводы об актуальности угроз безопасности информации.

Итак, Угроза Безопасности Информации (УБИ) возможна, если есть несколько компонентов:

УБИ = нарушитель (источник угрозы) + объекты воздействия + способы реализации угроз + негативные последствия

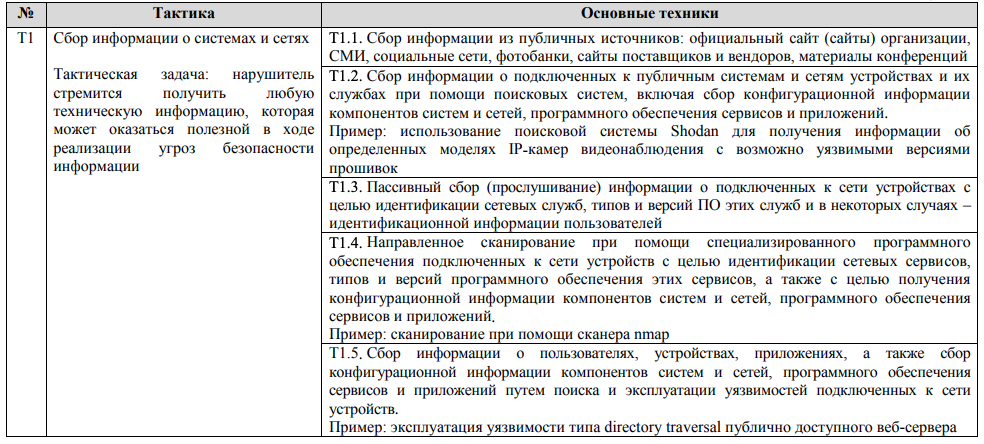

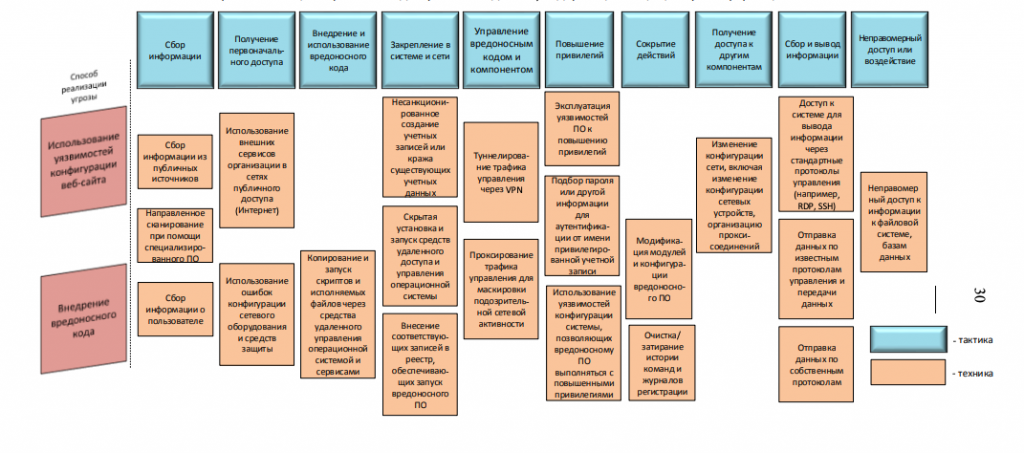

Чтобы определить АКТУАЛЬНОСТЬ возможных УБИ, нужно понять, существует ли сценарий их реализации. Сценарий — это последовательность тактик и техник, которые может применить актуальный нарушитель с помощью доступного интерфейса. В Методике есть Приложение 11 с перечнем типовых тактик и техник.

На этапе создания систем и сетей должен быть определен хотя бы один сценарий каждого способа реализации возможной угрозы. Сценарий определяется для каждого актуального нарушителя и их уровней возможностей.

При наличии хотя бы одного сценария угроза признается актуальной, включается в МУ для обоснования выбора организационных и технических мер по защите информации, а также выбора средств защиты информации

Важные примечания

Примечание 1:

В Методике не предусмотрены факторы возникновения угроз, связанные с техногенными источниками, например, недостатки в работе обеспечивающих систем; недоступность сервисов, предоставляемых сторонними организациями.

Такие угрозы актуальны, если к системам и сетям предъявлены требования к устойчивости и надежности функционирования (в части целостности и доступности информационных ресурсов и компонентов систем и сетей).

Такие угрозы выявляются с учетом требований и правил, установленных уполномоченными федеральными органами исполнительной власти, национальными стандартами — и включаются в модель угроз по усмотрению оператора.

Примеры таких стандартов:

— ГОСТ Р 22.0.05-2020 Безопасность в чрезвычайных ситуациях. Техногенные чрезвычайные ситуации. Термины и определения;

— ГОСТ Р 51901.1-2002 Менеджмент риска. Анализ риска технологических систем (с Поправкой).

Примечание 2

Методика ФСТЭК даёт основания для выбора средств защиты информации, НО не даёт оснований для выбора средств криптографической защиты информации. Зато даём мы 🙂 В статье Как выбрать класс СКЗИ для защиты информационной системы? есть подробная инструкция.

Примечание 3

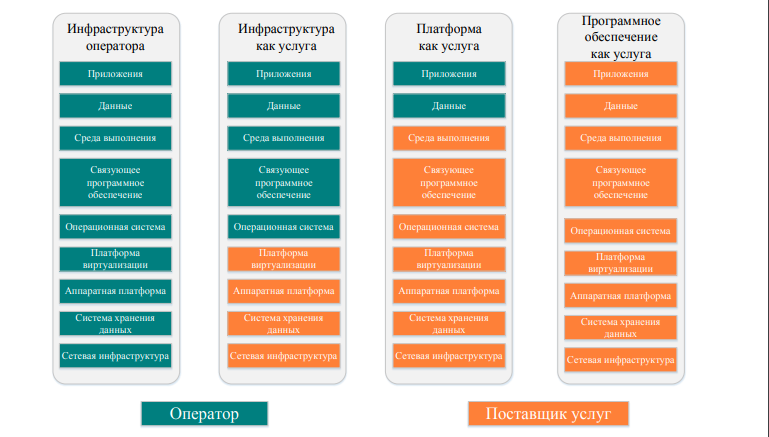

Методика ФСТЭК определяет границы ответственности для составления Модели угроз между оператором и поставщиком услуг.

Оставьте свои контактные данные, наши эксперты по информационной безопасности свяжутся с вами и проконсультируют по составлению модели угроз и другой организационно-проектной документации, а также перечню организационно-проектьной документации, которую запрашивают регуляторы при проверках.