Защита от DDoS в 2024: проблемы, опыт, лучшие практики

Количество DDoS-атак во II квартале 2023 года выросло в 2 раза с начала года и на 28% , если сравнивать с 2022 г. Представители атакуемых компаний, отмечают – DDoS стал более длительным, интенсивным, а прежние методы защиты не работают.

“В I квартале количество DDoS-атак снизилось на 70%, что связано с ростом уровня защиты кредитных организаций” – отметил разработчик продуктов для защиты от кибератак Данила Чежин. Однако, уже летом 2023 года упали сервисы сразу ряда банков, а в сентябре утекло 1 млн строк данных клиентов “МТС банка”.

Почему количество атак растёт, о трендах и способах защиты – расскажем далее.

Суть DDoS

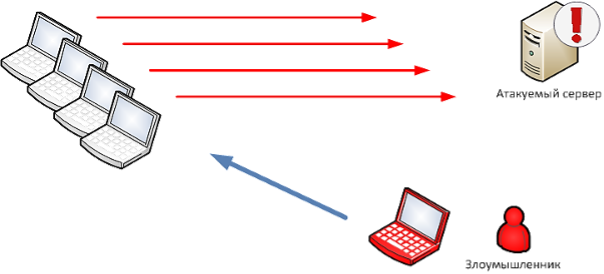

DoS, Denial of Service – атака с целью блокировки функционала системы, создание условий, при которых пользователи не смогут получить доступ к сайту или приложению.

DDoS, Distributed DoS – распределённый DoS, во время которого заражённые хосты или боты из разных сетей перегружают сервер, канал или приложение “грязным” трафиком.

Виды DDoS

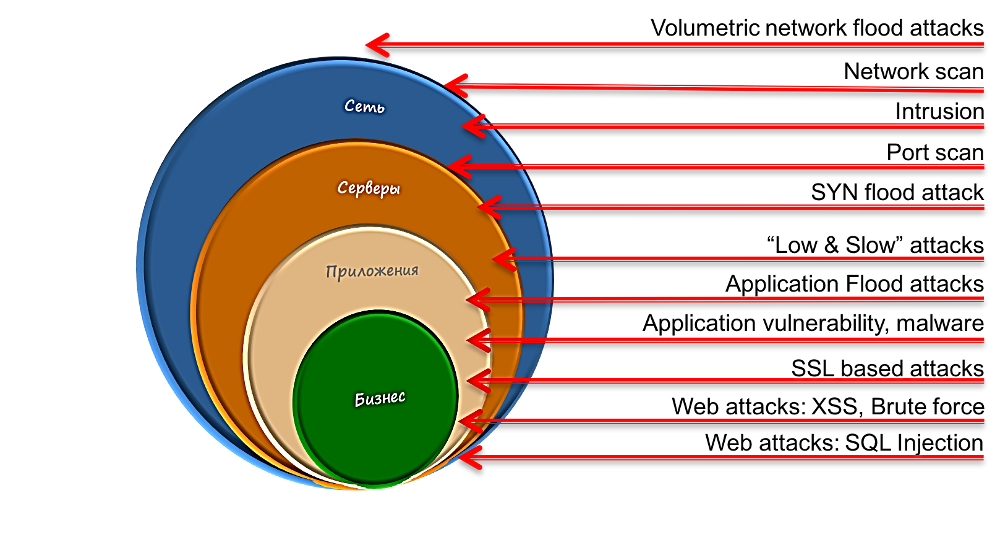

Атаки принято классифицировать по модели OSI – от L3 – сетевого до L7 – уровня приложений:

1. Атаки на L3 и L4, цель тут – исчерпание канальной ёмкости.

1.1. Сюда можно отнести ICMP- и UDP- flood, а также манипуляции с APR – Spoofing или Poisoning.

1.2. Amplification-атаки, для которых используют промежуточные уязвимые компьютеры. Классифицируют в зависимости от протокола: NTP, DNS, SSDP и т.д.

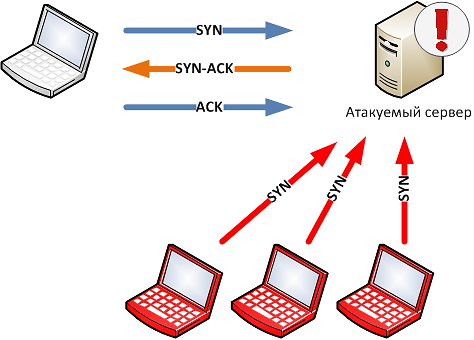

2. Атаки на инфраструктуру, где цель – вывести оборудование из строя, например, межсетевые экраны или маршрутизаторы. Примеры – SYN flood, Route Loop DDoS и т.д.

3. Атаки на L4, (транспортном уровне). Самый популярный способ – использование уязвимостей в TCP-соединениях.

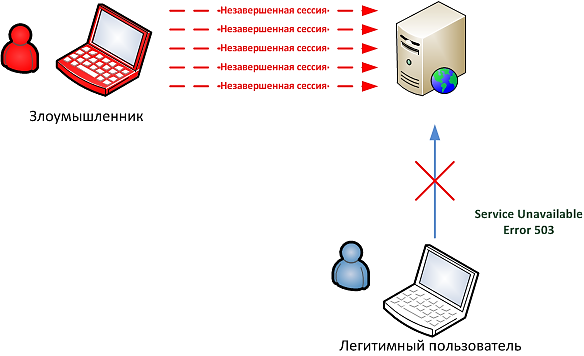

4. Атаки на прикладном уровне (L7) распространяются не только на HTTP, но и на HTTPS, DNS, VoIP, SMTP, FTP и т.д. Причем в первом случае хакер может “спрятаться” внутри SSL/TLS-трафика. Здесь “знамениты”: Low and Slow, опасные из-за незначительной заметности и постепенного нарастания интенсивности; имитация поведения легитимного пользователя; “перегруз”, где полоса атаки до 10 Гб/с.

При этом все чаще замечается одновременное использование нескольких видов атак. Вот типовые векторы и цели:

Типичные уязвимости

– Сетевая инфраструктура: слабо защищенные и низкопроизводительные маршрутизаторы и коммутаторы – это простая точка входа для взлома.

– DNS-серверы используют для перенаправления трафика и отказа в обслуживании критичных сервисов.

– Серверы аутентификации: хосты, контролирующие доступ, часто становятся целью для атак на уровне аутентификации.

– Серверы приложений перегружают запросами для снижения производительности и отказа в обслуживании.

– BGP стыки: сессии, организованные на “белых” IP адресах, атакуют небольшим TCP SYN флудом и отключают с минимальными усилиями.

– BGP Hijacking (хищение BGP-маршрутов): тут отправляют ложные маршрутные обновления чтобы перенаправить трафик через свои серверы. Это используют для перехвата и хищения данных, либо для блокирования целевого ресурса.

Почему атак становится больше

Растёт рынок интернета вещей

Бот – программа, которая автоматически выполняет заданные действия. Создать вредоносный ботнет из миллионов взломанных устройств становится всё легче из-за растущего количества IoT-устройств без защиты.

Помимо основы для DoS и DDoS, боты применяют:

– Чтобы найти уязвимости приложений и эксплуатировать zero-day.

– Для искажения аналитики: бот-трафик искажает реальную картину поведения пользователей. Компании не получают достоверных данных и не могут оптимизировать конверсии.

– Брутфорс: боты взламывают аккаунты с помощью автоматического перебора паролей.

– Рекламный фрод: боты могут кликать на платную рекламу. В итоге компания платит за трафик, который не конвертируется в покупки, ухудшаются позиции сайта в поисковой выдаче.

– Кардинг: боты могут использовать украденные данные карт, чтобы покупать товары без участия владельцев.

– Скрейпинг: боты собирают данные с сайтов и могут, например, передать их конкурентам или использовать для спам-рассылок и т.п.

– Скальперские покупки: злоумышленники автоматически скупают ограниченный товар, чтобы перепродать дороже.

– Исчерпание товаров: боты могут заполнить корзины или забронировать весь товар. Реальные пользователи не смогут его купить, но товар так и не будет продан.

Ежедневно появляются новые “мишени”

Во II квартале 2023 года обнаружили более 7,5 тыс. уязвимостей, что на 7% больше, чем в начале года. Эксплуатируют и старые, поскольку некоторые системы остаются необновленными.

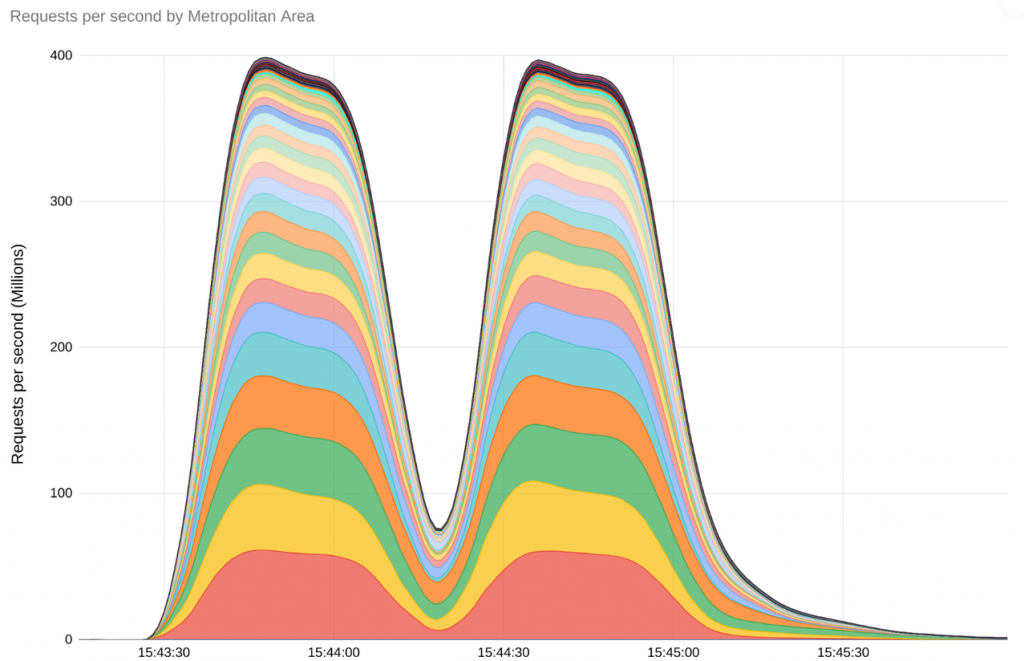

Так, в октябре 2023 года Google рассказала о самой мощной DDoS-атаке в истории компании — 398 млн запросов в секунду. В ходе отражения выявили уязвимость CVE-2023-44487 в протоколе HTTP/2. Именно с её помощью удалось генерировать столько запросов за короткое время.

Организовать атаку всё проще

DDoS – самая доступная и дешевая атака, которую может организовать любой. Сергей Полунин, руководитель группы защиты «Газинформсервис», отмечает:

“Даже если вы не сильно разбираетесь в информационной безопасности, стоимость такой атаки в даркнете исчисляется десятками долларов. Вам под ключ организуют выход из строя сайта или какого-то другого ресурса на нужное количество часов или дней. При условии, конечно, что атакуемый не подготовится к атаке заранее”.

Как DDoS влияет на бизнес

Как сетевые, так и прикладные атаки могут привести к отказу в обслуживании. Потери мировой экономики от киберугроз выросли за последние 4 года более чем втрое и составили оценочно не менее $8 трлн за 2022 год, а к 2025 году могут достигнуть $11 трлн. В России ущерб от кибератак составил примерно 330 млрд рублей в 2022 году.

На что влияют атаки?

| ИТ-отдел | Сколько людей нужно для отражения? |

| Help Desk | Сколько звонков поступит во время атаки? |

| Потеря данных | Сколько потеряет бизнес в случае простоя? |

| Напрасная работа | Каков объём работы, проделанной зря, если сервис недоступен? |

| Штрафы | Сколько необходимо выплатить клиенту при нарушении SLA? |

| Потери бизнеса | Сколько стоит потеря новых клиентов? |

| Ущерб репутации | Сколько стоит ущерб имиджу компании? |

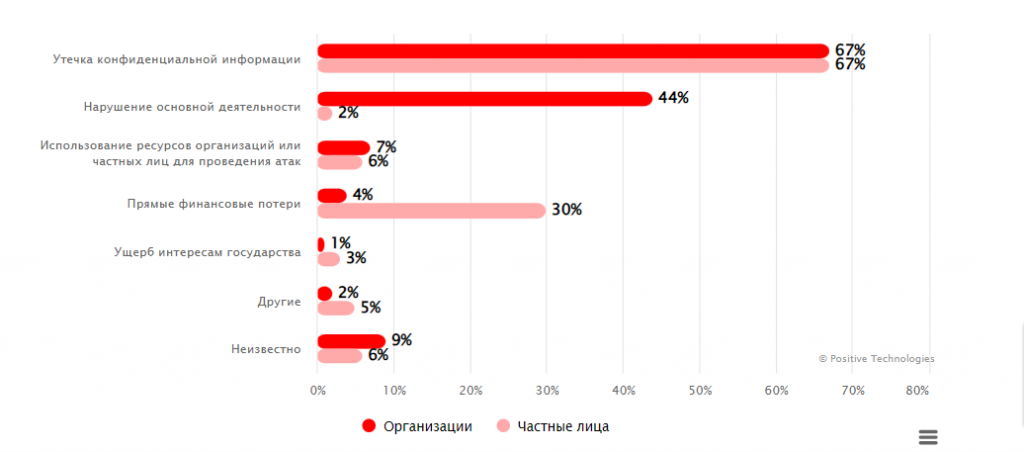

Успешные кибератаки в 2023 году затрагивали предприятия и малого, и крупного бизнеса, оказывали влияние на города и округа. Наиболее частыми последствиями атак были получение злоумышленниками конфиденциальной информации и нарушение основной деятельности организаций.

Как защититься?

Для эффективной борьбы с атаками и обеспечения непрерывной работы пользователей необходимо предусмотреть решение, которое не только противодействует популярным DoS/DDoS-атакам, но и даёт противостоять атакам «нулевого дня» и атакам на уязвимости веба.

Значит, нужна «комплексная система», которая противодействует атакам на L2-L7. И она есть. Архитектурно состоит из элементов:

- DDoS-защита: ПАК для автоматической борьбы с DDoS, объединяющий несколько уровней защиты и использующий программные и аппаратные компоненты. Он спроектирован для противостояния как мощным flood-атакам, так и медленным (Low and Slow). Этот комплекс должен «уметь» обрабатывать SSL/TLS атаки. Если текущей пропускной способности ЦОД недостаточно для фильтрации широкополосных DDoS-атак (обычно 100 Гбит/с и выше), фильтрация атак может осуществляться через внешний (например, у поставщика услуг связи) или облачный сервис. Трафик может быть автоматически или вручную направлен на внешние центры очистки, что позволяет минимизировать воздействие атаки на канал связи ЦОД.

- Web Application Firewall (WAF) – система, предназначенная для автоматического противодействия специфическим атакам, направленным на веб. Существует множество вариантов, и выбор широк, даже с учётом импортозамещения.

- Система управления, мониторинга и построения отчетности. Желательна возможность интеграции с другими решениями — например, SIEM.

- Служба поддержки поставщика решения – важный организационный компонент. Она должна предоставлять не только техническую помощь в фильтрации и настройке, но и активно участвовать в написании сигнатур в периоды сложных атак. Желательно, чтобы служба была доступна 24/7/365.

Чтобы не быть голословными, вот несколько живых примеров, которые показывают, как готовые сервисы позволяют получить бизнес-результат и защитить компанию:

Защита от DDOS-атак крупного регионального банка на базе отечественного решения.

Защита высоконагруженного интернет-магазина с ежедневной аудиторией более 100 000 чел.

Отражение более 10000 хакерских атак за время 29 зимней универсиады в Красноярске.

Информационная безопасность для Алтайского института цифровых технологий.